De l'ouverture d'un compte bancaire à l'inscription à un nouveau service, la vérification de l'identité des utilisateurs est devenue un élément clé de l'intégration sécurisée des clients dans le paysage numérique actuel. De plus, elle garantit que seuls les utilisateurs légitimes peuvent accéder aux services, tenant ainsi à distance les fraudeurs et les acteurs malveillants.

Début 2024, plus de 570 millions de livres sterling a été volé lors d'activités frauduleuses, des acteurs malveillants ciblant des personnes innocentes.

La meilleure façon de protéger votre entreprise contre la fraude est de l'empêcher dès le départ. La vérification d'identité en ligne s'avère être un outil puissant pour prévenir la fraude, lutter contre le blanchiment d'argent et renforcer la confiance des clients.

La fonction de vérification de l'identité de l'utilisateur

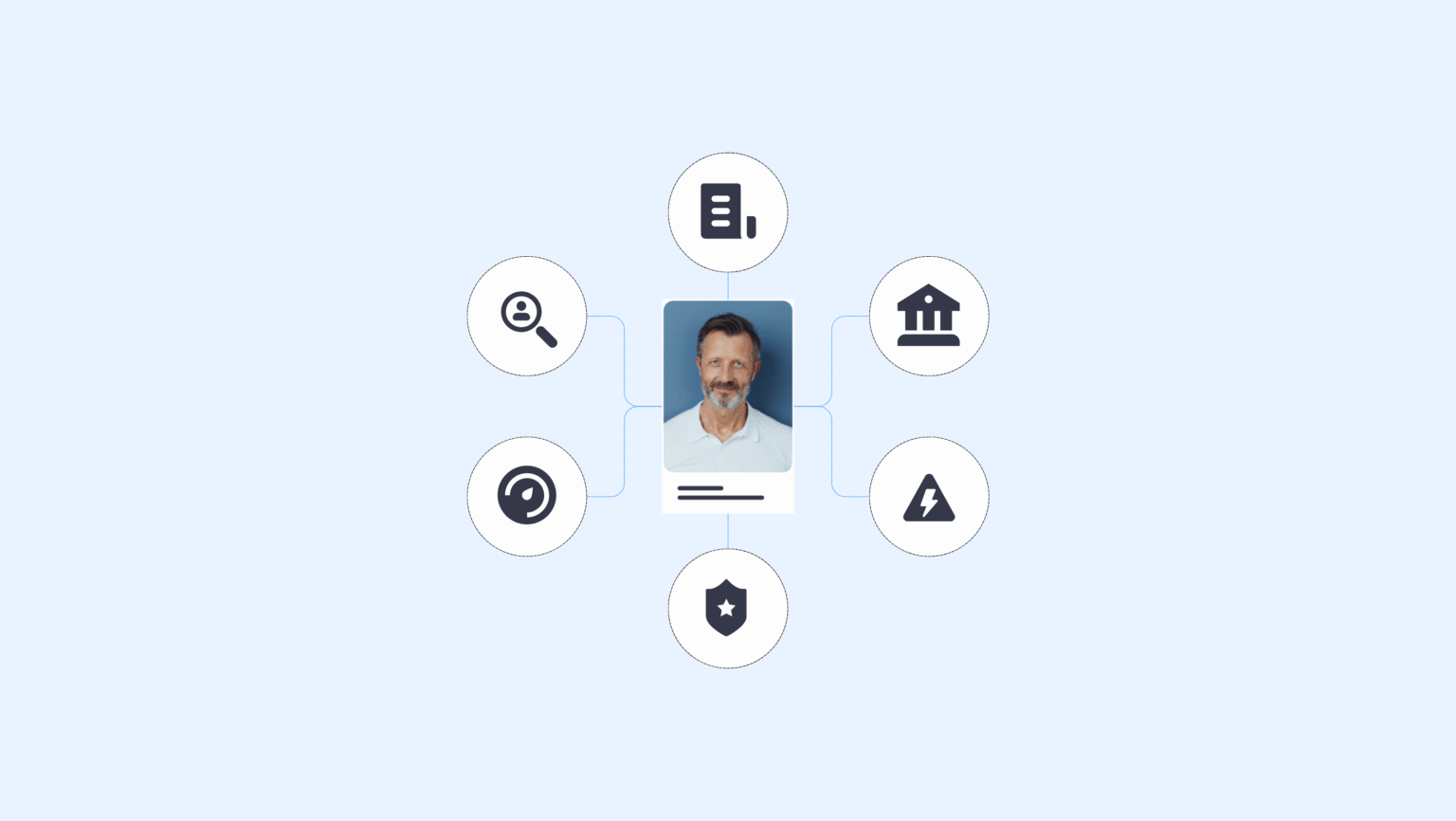

Votre identité utilisateur est l'ensemble de vos caractéristiques importantes, telles que votre nom, votre date de naissance, vos pièces d'identité officielles et même vos données biométriques. Ces caractéristiques créent votre identité unique, utilisée dans Vérification d'identité (IDV) Pour confirmer votre identité. La vérification d'identité numérique permet aux entreprises de vérifier l'identité d'une personne et de concevoir un écosystème sécurisé pour leurs utilisateurs et clients. Elle leur permet de servir des clients légitimes et vérifiés avec succès, tout en prévenant les transactions illicites et la fraude à l'identité.

En quoi consiste la vérification d’identité ?

Le processus de vérification d'identité comporte plusieurs étapes. Aujourd'hui, les entreprises exploitent les dernières technologies, telles que l'authentification biométrique et visuelle, pour optimiser la sécurité. améliorer l'intégration des clients et les efforts de protection contre la fraude.

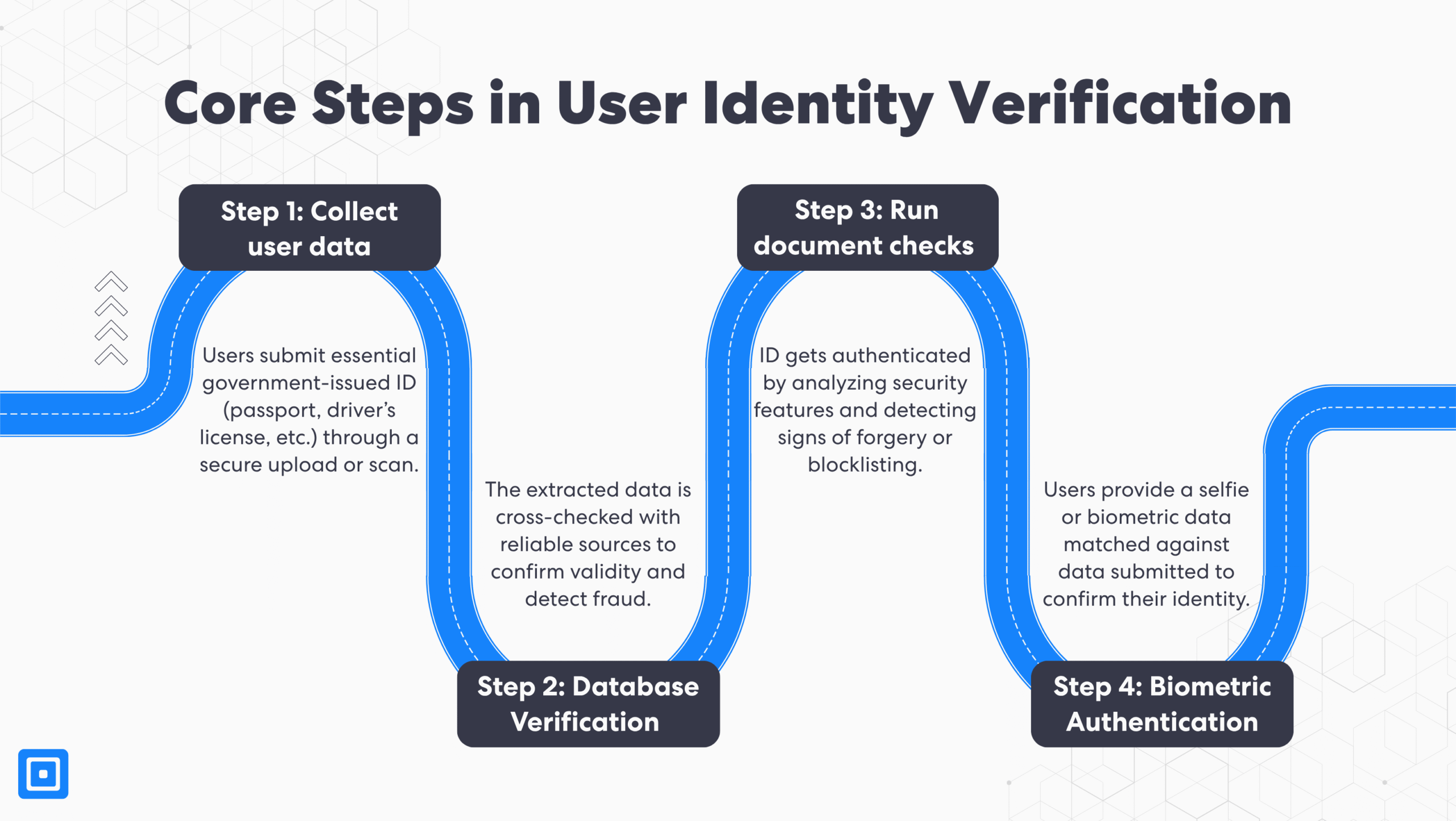

En règle générale, les étapes impliquées dans la vérification d'identité sont les suivantes :

- Collecte des données utilisateur : Les organisations collectent les données des utilisateurs à l'aide de différents types d'identifiants, selon la réglementation et le territoire où elles opèrent. Les types d'identifiants gouvernementaux les plus courants sont les passeports, les permis de conduire et les identifiants uniques tels que les numéros de sécurité sociale.

- Vérification de la base de données : Les informations fournies seront comparées à des sources fiables, notamment des bureaux de crédit, des sources de données gouvernementales, des autorités de services publics et des bases de données commerciales.

- Vérifications d'authentification des documents : le documents téléchargés seront vérifiés et classés comme légitimes ou selon qu'ils ont été compromis, falsifiés, copiés sur Internet, expirés ou même bloqués.

- Vérification biométrique : Cette étape implique une technologie de reconnaissance faciale ou des informations biométriques pour faire correspondre les caractéristiques physiques uniques de l'utilisateur à la pièce d'identité soumise, garantissant ainsi que la personne est bien celle qu'elle prétend être.

Évolution des méthodes de vérification de l'identité numérique

Les méthodes de vérification d'identité vont au-delà des simples vérifications. Les organisations renforcent la sécurité de leurs processus de vérification d'identité afin de compliquer les violations de données. Voici quelques-unes des méthodes les plus courantes en plein essor :

Répondre aux questions de sécurité

Les utilisateurs fournissent des réponses personnelles aux questions de sécurité, qui constituent des identifiants uniques pour l'utilisateur. Ces questions incluent « Quel est le nom de votre premier animal de compagnie ? » ou « Quel est le nom de jeune fille de votre mère ? », notamment lors de la récupération du mot de passe ou lors d'une étape d'authentification supplémentaire.

Envoi de codes de vérification

L'envoi d'un code de vérification à usage unique sur le téléphone de l'utilisateur par SMS ou e-mail permet de confirmer son identité et d'empêcher tout accès non autorisé. Cette méthode garantit que seuls les titulaires de compte légitimes peuvent se connecter ou s'inscrire, réduisant ainsi le risque de fraude. Les plateformes populaires comme WhatsApp et Facebook exigent que les utilisateurs saisissent un code sur leur téléphone pour créer un compte ou se connecter.

Authentification multifacteur (MFA) ou à deux facteurs (2FA) :

Les organisations, notamment les banques, combinent souvent deux ou plusieurs méthodes de sécurité pour créer une couche supplémentaire. Cette méthode est appelée authentification à deux facteurs ou multifacteur. Un exemple courant consiste à demander un mot de passe, un code de vérification envoyé à l'application d'authentification, ou même des informations biométriques.

Authentification biométrique avancée :

Détection de vivacité, incluant l'analyse de la profondeur du visage, la détection des micro-expressions et la reconnaissance d'occlusion, protège les entreprises contre les deepfakes sophistiqués. De plus, la lecture des empreintes digitales et la reconnaissance vocale sont de plus en plus utilisées pour vérifier un utilisateur.

Établir la transparence et la confiance des utilisateurs

La gestion de la vérification d'identité et de la confidentialité peut s'avérer complexe. La protection de la vie privée des utilisateurs est essentielle pour entretenir la confiance envers la marque et garantir la conformité aux réglementations. Les solutions et les fournisseurs de vérification d'identité doivent faire preuve de transparence sur :

- Collecte de données : Pour quelle raison les données sont-elles collectées et quelles informations spécifiques sont collectées ?

- Stockage des données : Où les données seront-elles stockées ? Comment sont-elles conservées en toute sécurité et pour quelle durée ?

- Protection des données : Quels types de mesures ou de technologies de sécurité sont utilisés pour se conformer aux lois sur la confidentialité ?

- Consentement de l'utilisateur : Le client a-t-il le droit d’accéder à ses données ou de les supprimer ?

Le respect des réglementations locales et internationales est essentiel. Par exemple : le RGPD exige un consentement explicite et une protection renforcée des données pour les utilisateurs de l'UE et du Royaume-Uni.

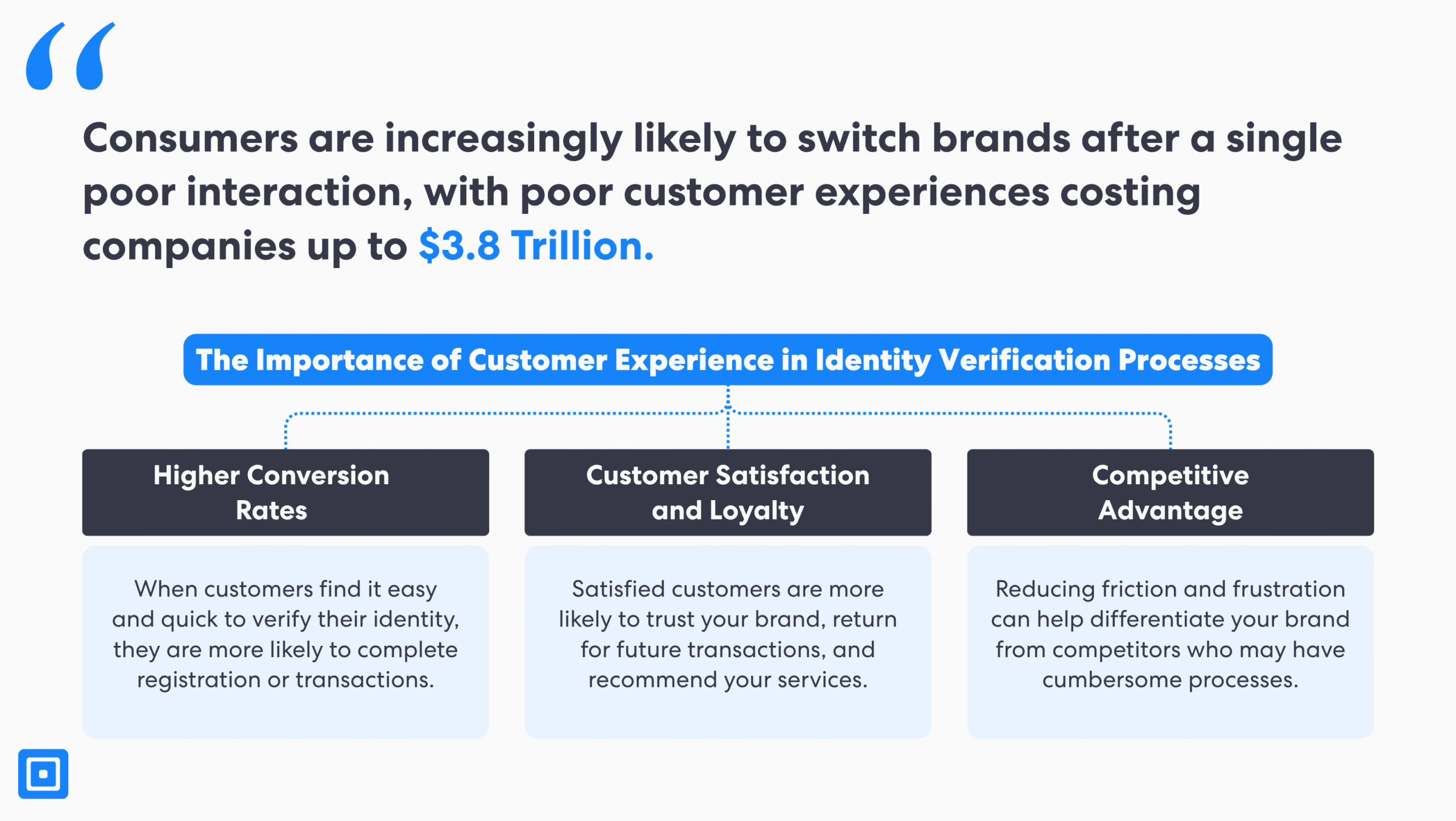

Prioriser l'intégration transparente des clients dans les méthodes de vérification d'identité

Un parcours d'intégration fluide permet d'augmenter les taux de conversion. Demander trop de documents ou des étapes inutiles peut être frustrant et entraîner un taux d'abandon élevé. À l'inverse, des méthodes de vérification d'identité laxistes favorisent la fraude.

Voici les meilleures pratiques pour créer un processus d’intégration solide :

- Instructions claires étape par étape : Utilisez des icônes visuelles, des interfaces accessibles et un texte clair et concis pour guider les utilisateurs tout au long du processus.

- Fournir des commentaires : Si nécessaire, fournissez un retour d'information lorsqu'un utilisateur échoue à la vérification. De plus, il peut être utile de proposer plusieurs tentatives de vérification d'identité, notamment avec les méthodes de vérification en temps réel, qui peuvent être affectées par une mauvaise connexion Wi-Fi.

- Lignes directrices et déclarations de confidentialité : Incluez des directives, telles que des exemples de soumission de documents réussie et de soumission de documents médiocre. Pour les déclarations de confidentialité, expliquez clairement comment les données sont collectées et traitées.

- Inclusion avec plusieurs types d'identifiants : Soyez attentif aux types de pièces d'identité acceptées par votre organisation. Permettre aux utilisateurs de choisir et de soumettre différents documents d'identité permet de répondre aux différents besoins et de minimiser les frictions.

- Outils et intégrations automatisés : Les entreprises utilisent de plus en plus l’intelligence artificielle (IA) et d’autres outils d’intégration, tels qu’une fonction d’extraction, pour gérer les contrôles de routine et rendre la vérification d’identité beaucoup plus rapide et plus sécurisée.

La mise en œuvre de ces meilleures pratiques garantira que les organisations maintiennent un niveau de sécurité élevé, préviennent la fraude et atténuent les attaques d’ingénierie sociale, tout en créant une expérience client positive.

Tendances émergentes en matière de logiciels de vérification d'identité

Les logiciels modernes de vérification d'identité s'appuient sur des technologies de pointe, notamment l'IA, l'apprentissage automatique (ML), la blockchain, les systèmes de contrôle d'accès, etc. Les entreprises peuvent ainsi offrir des services plus rapides à leurs clients tout en respectant des normes réglementaires strictes. Les principales tendances observées en matière de vérification d'identité sont les suivantes :

Surveillance continue : Un logiciel avancé de vérification d'identité a capacités de surveillance continue Au-delà de la vérification initiale de l'identité, les transactions et l'activité en ligne d'un client sont ainsi suivies en temps réel. Toute activité suspecte est immédiatement signalée, renforçant ainsi la prévention de la fraude et la lutte contre le blanchiment d'argent.

Contrôles pilotés par l'IA : L'IA et l'apprentissage automatique (ML) soutiennent les processus de vérification d'identité en analysant les pièces d'identité émises par les gouvernements, en recherchant les identités synthétiques et en améliorant l'authentification biométrique en quelques secondes. L'adoption des technologies d'IA est essentielle pour vérifier l'identité d'une personne et renforcer rapidement la sécurité, générant ainsi des économies à long terme.

Solutions d'identité décentralisées : Les utilisateurs choisissent et contrôlent leurs informations d'identité, généralement grâce à la technologie blockchain. Les données sensibles sont gérées par les utilisateurs au lieu d'être stockées dans des bases de données centralisées. Cela leur confère une plus grande confidentialité et réduit le risque de violation de données.

Portefeuilles d'identité numérique : Il s'agit d'applications ou de services permettant aux utilisateurs de stocker leurs documents électroniques. Ils permettent aux utilisateurs de partager facilement leur identité lorsque cela est nécessaire, rendant le processus de vérification du client plus rapide et plus sûr.

Solutions de vérification d'identité sans code et à faible code : Les solutions de vérification d'identité permettent aux équipes de conformité de concevoir des processus de vérification client sur mesure, sans connaissances en programmation. Les entreprises bénéficient de workflows de configuration plus simples et plus flexibles, leur permettant de prendre des décisions éclairées tout en respectant les exigences réglementaires.

Créez une intégration client fluide grâce à des solutions de vérification d'identité utilisateur de pointe

Grâce à des technologies et des fonctionnalités de sécurité avancées, telles que l'authentification à deux facteurs et la surveillance du comportement des utilisateurs, les entreprises peuvent prévenir proactivement la fraude et mettre en place un système sécurisé pour leurs clients. L'intégration d'outils de vérification d'identité performants et conviviaux à votre processus d'intégration permet non seulement de protéger les comptes et les données sensibles, mais aussi de renforcer la confiance, d'augmenter les taux de conversion et de garantir le respect des normes de conformité en constante évolution.

Débloquez une intégration client transparente en mettant en œuvre un processus de vérification d'identité sécurisé et efficace qui équilibre une sécurité renforcée avec une expérience client fluide dès aujourd'hui. Parlez à un membre de l'équipe.