Von der Eröffnung eines Bankkontos bis zur Anmeldung für einen neuen Dienst ist die Überprüfung der Benutzeridentität in der heutigen digitalen Landschaft zu einem Eckpfeiler der sicheren Kundenaufnahme geworden. Darüber hinaus stellt sie sicher, dass nur legitime Benutzer auf Dienste zugreifen können, und hält Betrüger und Betrüger fern.

Anfang 2024 über 570 Millionen Pfund wurde durch betrügerische Aktivitäten gestohlen, da Kriminelle es auf unschuldige Menschen abgesehen haben.

Der beste Schutz Ihres Unternehmens vor Betrug besteht darin, ihn von vornherein zu verhindern. Die Online-Identitätsprüfung erweist sich als wirksames Instrument zur Betrugsprävention, zur Bekämpfung von Geldwäsche und zur Stärkung des Kundenvertrauens.

Die Funktion der Benutzeridentitätsprüfung

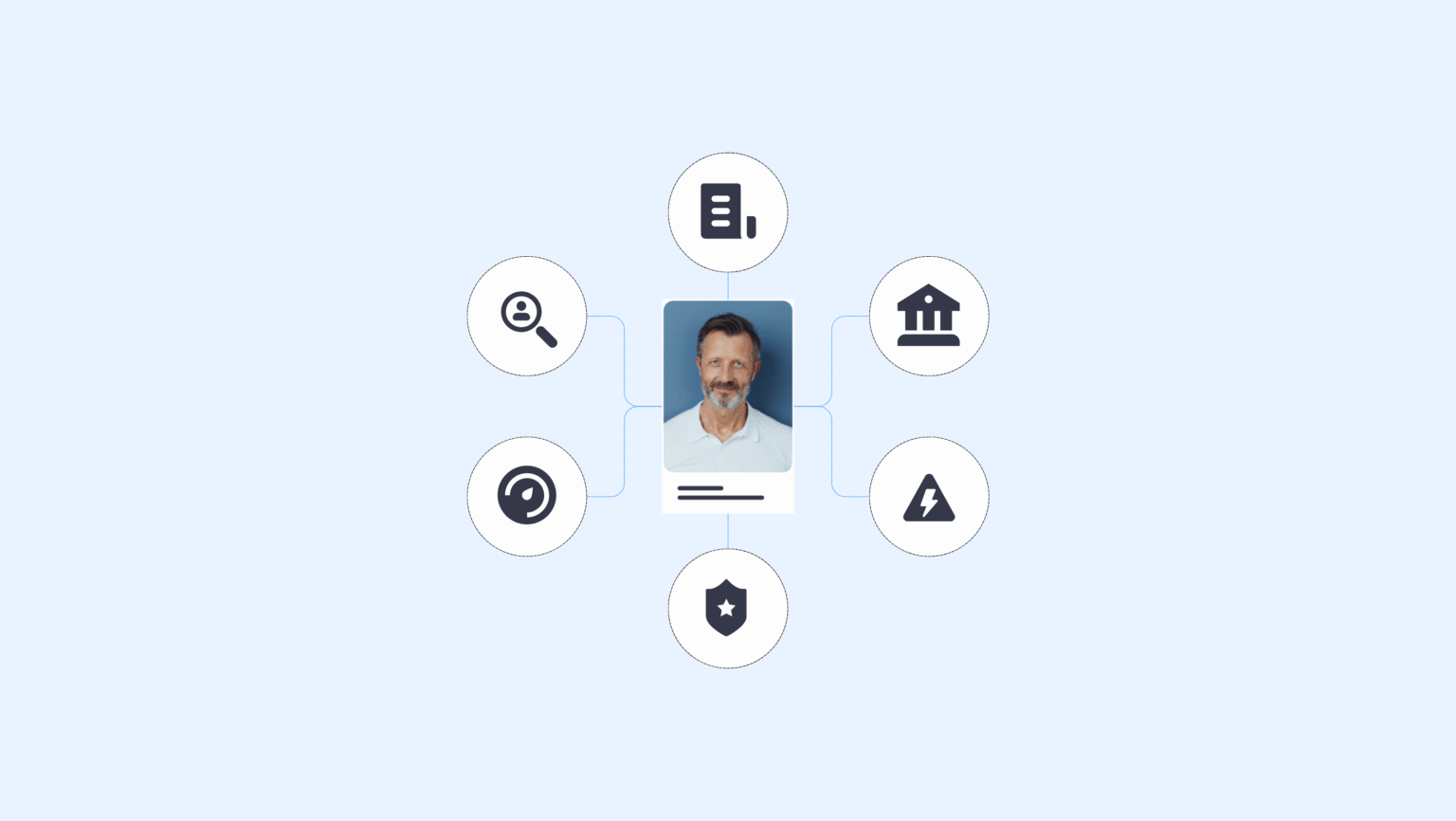

Ihre Benutzeridentität umfasst die Gesamtheit wichtiger Merkmale wie Name, Geburtsdatum, amtliche Ausweise und sogar biometrische Daten. Diese Merkmale bilden Ihre einzigartige Identität, die verwendet wird in Identitätsprüfung (IDV) Um zu bestätigen, dass Sie die Person sind, für die Sie sich ausgeben. Die digitale Identitätsprüfung ermöglicht es Unternehmen, die Identität einer Person zu überprüfen und ein sicheres Ökosystem für ihre Nutzer und Kunden zu schaffen. Sie können damit legitime, erfolgreich verifizierte Kunden bedienen und gleichzeitig illegale Transaktionen und Identitätsbetrug verhindern.

Was beinhaltet die Identitätsprüfung?

Der Identitätsprüfungsprozess umfasst verschiedene Schritte. Heutzutage nutzen Unternehmen die neueste Technologie, wie biometrische und visuelle Authentifizierungsfunktionen, um Verbessern Sie das Kunden-Onboarding und Betrugsschutzmaßnahmen.

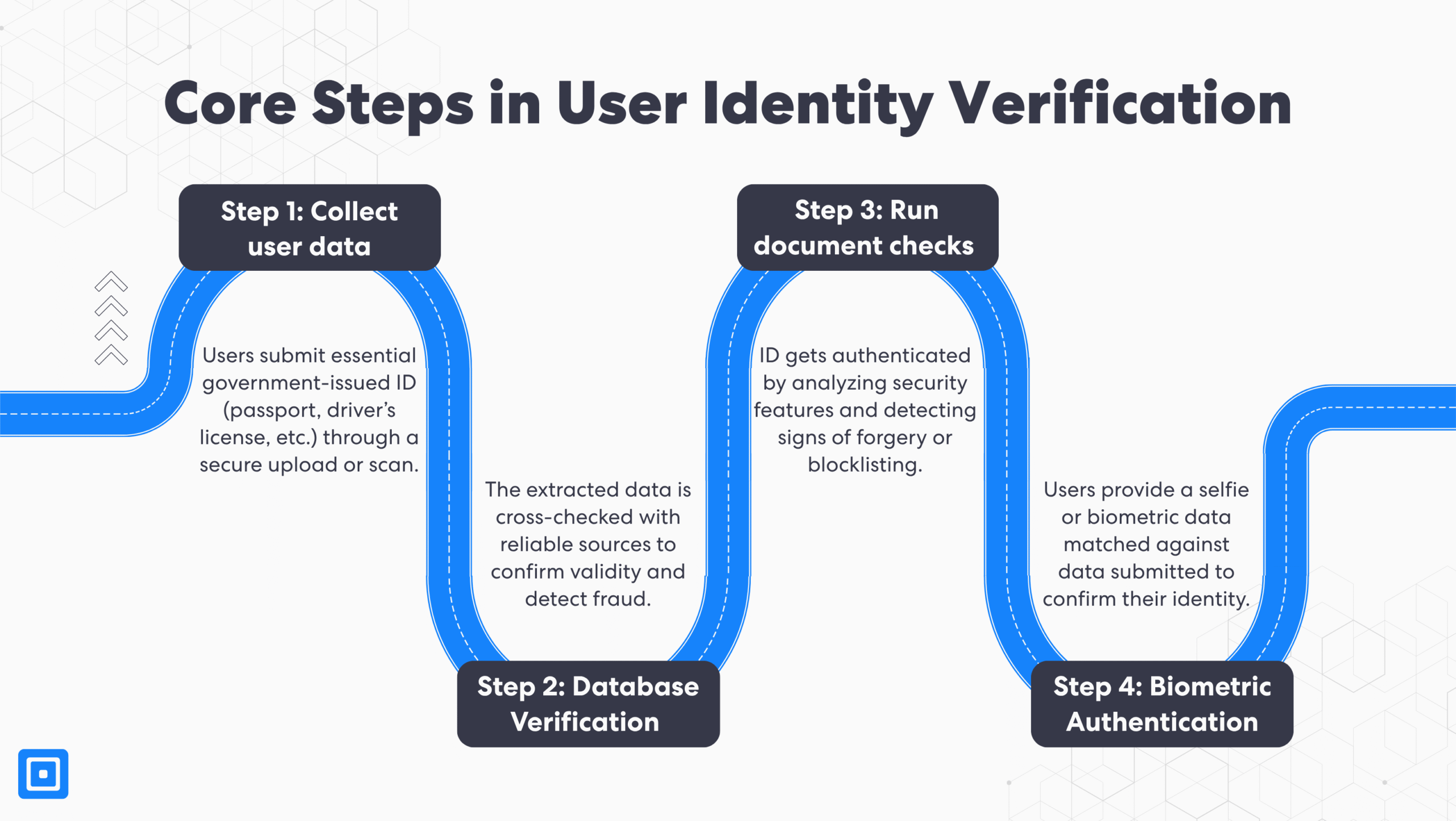

Die zur Identitätsüberprüfung erforderlichen Schritte sind in der Regel:

- Erfassung von Benutzerdaten: Organisationen erfassen Benutzerdaten mithilfe verschiedener Ausweistypen, je nach den geltenden Vorschriften und dem Gebiet, in dem sie tätig sind. Gängige behördliche Ausweistypen sind Reisepässe, Führerscheine und eindeutige Kennungen wie Sozialversicherungsnummern.

- Datenbanküberprüfung: Die bereitgestellten Informationen werden mit seriösen Quellen abgeglichen, darunter Kreditauskunfteien, staatliche Datenquellen, Versorgungsunternehmen und kommerzielle Datenbanken.

- Überprüfung der Dokumentauthentifizierung: Der Dokumente hochgeladen überprüft und als legitim eingestuft oder ob sie kompromittiert, gefälscht, aus dem Internet kopiert, abgelaufen oder sogar auf einer Sperrliste stehen.

- Biometrische Verifizierung: Bei diesem Schritt werden Gesichtserkennungstechnologie oder biometrische Daten eingesetzt, um die individuellen körperlichen Merkmale des Benutzers mit dem vorgelegten Ausweis abzugleichen und so sicherzustellen, dass es sich bei der Person um die Person handelt, die sie vorgibt zu sein.

Entwicklung digitaler Identitätsüberprüfungsmethoden

Methoden zur Identitätsüberprüfung gehen über einfache Kontrollen hinaus. Unternehmen erweitern ihre Identitätsüberprüfungsprozesse um zusätzliche Sicherheitsebenen, um Datenschutzverletzungen zu verhindern. Hier sind einige der gängigsten Methoden, die auf dem Vormarsch sind:

Beantworten Sie Sicherheitsfragen

Benutzer geben persönliche Antworten auf Sicherheitsfragen, die eindeutige Identifikatoren für die Identität der Person darstellen. Zu den Fragen gehören beispielsweise „Wie heißt Ihr erstes Haustier?“ oder „Wie lautet der Mädchenname Ihrer Mutter?“, insbesondere bei der Passwortwiederherstellung oder als zusätzlicher Authentifizierungsschritt.

Senden von Bestätigungscodes

Das Senden eines einmaligen Bestätigungscodes per SMS oder E-Mail an das Smartphone des Nutzers dient der Identitätsbestätigung und verhindert unbefugten Zugriff. Diese Methode stellt sicher, dass nur legitime Kontoinhaber die Anmeldung oder Registrierung abschließen können, wodurch das Betrugsrisiko reduziert wird. Beliebte Plattformen wie WhatsApp und Facebook erfordern die Eingabe eines Codes auf ihrem Smartphone, um ein neues Konto zu erstellen oder den Anmeldevorgang abzuschließen.

Multi-Faktor-Authentifizierung (MFA) oder Zwei-Faktor-Authentifizierung (2FA):

Organisationen, insbesondere Banken, kombinieren häufig zwei oder mehr Sicherheitsmethoden als zusätzliche Ebene. Diese Methode wird als Zwei-Faktor- oder Multi-Faktor-Authentifizierung bezeichnet. Ein gängiges Beispiel ist die Anforderung eines Passworts und eines an die Authentifizierungs-App gesendeten Bestätigungscodes oder sogar biometrischer Daten.

Erweiterte biometrische Authentifizierung:

Lebendigkeitserkennung, einschließlich Gesichtstiefenanalyse, Mikroausdruckserkennung und Okklusionserkennung, schützt Unternehmen vor ausgeklügelten Deepfakes. Darüber hinaus werden Fingerabdruckscans und Stimmerkennung zunehmend zur Benutzerverifizierung eingesetzt.

Transparenz und Vertrauen für die Benutzer schaffen

Die Verwaltung von Identitätsprüfung und Datenschutz kann komplex sein. Der Schutz der Nutzerdaten ist der Schlüssel zum Aufbau von Markenvertrauen und zur Einhaltung gesetzlicher Vorschriften. Lösungen und Anbieter von Identitätsprüfungen müssen transparent sein in Bezug auf:

- Datenerhebung: Zu welchem Zweck werden Daten erhoben und welche konkreten Informationen werden erfasst?

- Datenspeicherung: Wo werden die Daten gespeichert? Wie werden die Daten sicher gespeichert und für welchen Zeitraum?

- Datenschutz: Welche Arten von Sicherheitsmaßnahmen oder Technologien werden verwendet, um die Datenschutzgesetze einzuhalten?

- Einwilligung des Nutzers: Hat der Kunde ein Recht auf Auskunft oder Löschung seiner Daten?

Die Einhaltung lokaler und globaler Vorschriften ist von entscheidender Bedeutung. Beispielsweise die DSGVO erfordert die ausdrückliche Zustimmung und einen starken Datenschutz für Benutzer in der EU und im Vereinigten Königreich.

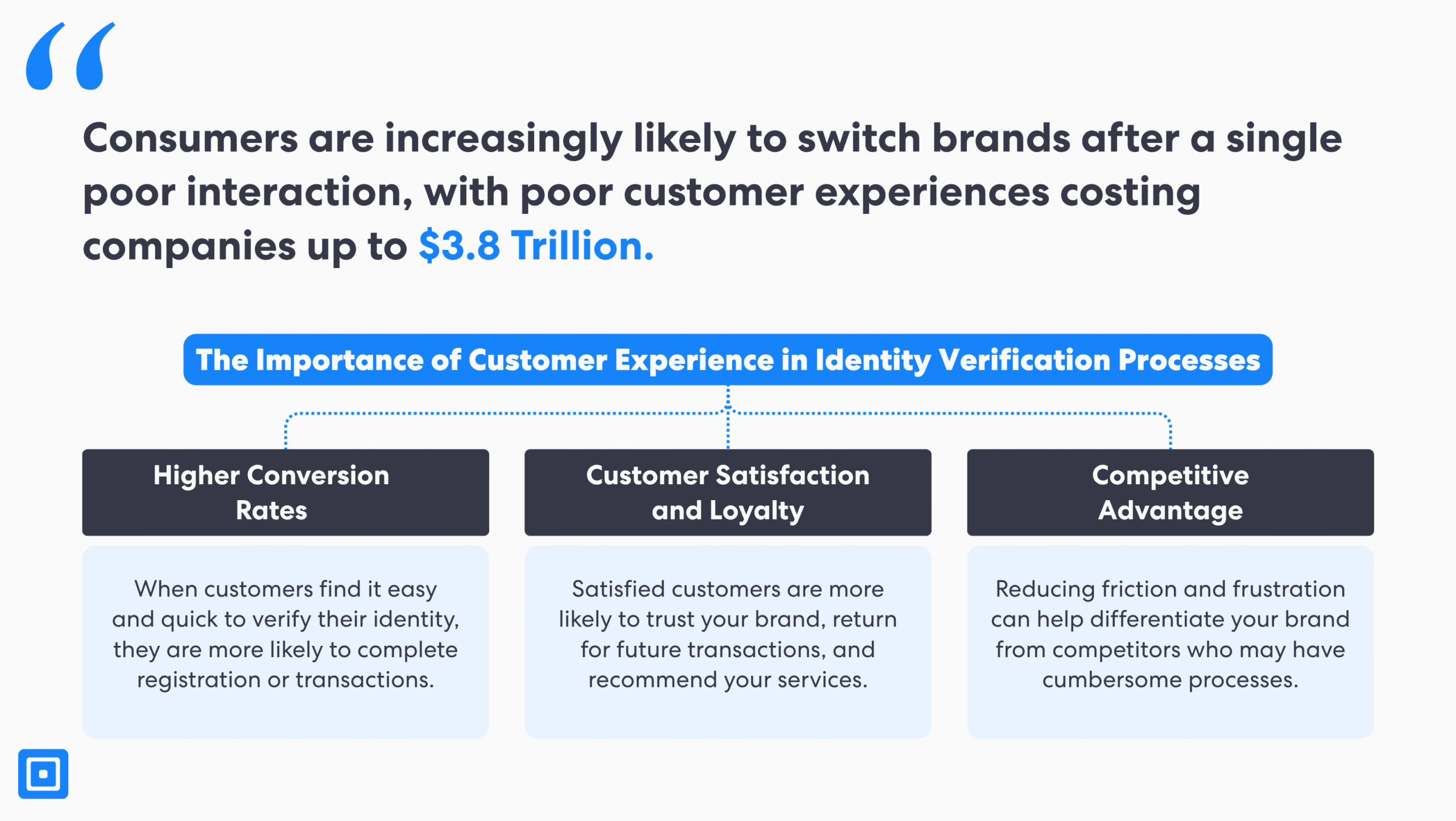

Priorisierung des nahtlosen Kunden-Onboardings bei Methoden zur Identitätsüberprüfung

Ein reibungsloser Benutzer-Onboarding-Prozess trägt zur Steigerung der Konversionsraten bei. Das Anfordern zu vieler Dokumente oder unnötiger Schritte kann frustrierend sein und zu einer hohen Abbruchrate führen. Im Gegensatz dazu locken laxe Methoden zur Identitätsprüfung mehr Betrüger an.

Hier sind die Best Practices für den Aufbau eines starken Onboarding-Prozesses:

- Klare Schritt-für-Schritt-Anleitung: Verwenden Sie visuelle Symbole, zugängliche Schnittstellen und klaren und prägnanten Text, um Benutzer durch den Prozess zu führen.

- Feedback geben: Geben Sie bei Bedarf Feedback, wenn die Verifizierung fehlschlägt. Darüber hinaus kann es hilfreich sein, einem Benutzer mehr als einen Versuch zur Identitätsüberprüfung zu ermöglichen, insbesondere bei Echtzeit-Verifizierungsmethoden, die durch eine schlechte WLAN-Verbindung beeinträchtigt werden können.

- Richtlinien und Datenschutzerklärungen: Fügen Sie Richtlinien hinzu, beispielsweise Beispiele für eine gute und eine schlechte Dokumentenübermittlung. Erläutern Sie in Datenschutzbestimmungen klar, wie Daten erhoben und verarbeitet werden.

- Einschluss mit mehreren ID-Typen: Achten Sie darauf, welche Ausweistypen Ihre Organisation akzeptiert. Wenn Sie Benutzern die Auswahl und Einreichung verschiedener Ausweisdokumente ermöglichen, können Sie unterschiedlichen Anforderungen gerecht werden und Reibungsverluste minimieren.

- Automatisierte Tools und Integrationen: Unternehmen nutzen zunehmend künstliche Intelligenz (KI) und andere Integrationstools, wie beispielsweise eine Extraktionsfunktion, um Routineprüfungen durchzuführen und die ID-Verifizierung deutlich schneller und sicherer zu machen.

Durch die Implementierung dieser Best Practices können Unternehmen ein hohes Maß an Sicherheit gewährleisten, Betrug verhindern und Social-Engineering-Angriffe abschwächen und gleichzeitig ein positives Kundenerlebnis schaffen.

Neue Trends bei Identitätsprüfungssoftware

Moderne IDV-Software nutzt modernste Technologien wie KI, maschinelles Lernen (ML), Blockchain, Zutrittskontrollsysteme und mehr. Unternehmen können ihren Kunden schnellere Dienstleistungen bieten und gleichzeitig strenge gesetzliche Vorschriften einhalten. Die wichtigsten Trends bei ID-Verifizierungsprozessen sind:

Laufende Überwachung: Fortschrittliche Identitätsprüfungssoftware hat kontinuierliche Überwachungsfunktionen Über die anfängliche ID-Verifizierung hinaus. Das bedeutet, dass die Transaktionen und Online-Aktivitäten eines Kunden kontinuierlich in Echtzeit verfolgt werden. Jede verdächtige Aktivität wird sofort gemeldet, was die Betrugsprävention und die Bekämpfung von Geldwäsche verbessert.

KI-gesteuerte Prüfungen: KI und maschinelles Lernen (ML) unterstützen Identitätsprüfungsprozesse durch die Analyse behördlich ausgestellter Ausweise, das Scannen nach synthetischen Identitäten und die sekundenschnelle Verbesserung der biometrischen Authentifizierung. Der Einsatz von KI-Technologien ist ein entscheidender Schritt zur schnellen Identitätsprüfung und Erhöhung der Sicherheit, was langfristige Kosteneinsparungen ermöglicht.

Dezentrale Identitätslösungen: Nutzer wählen und kontrollieren ihre Identitätsinformationen selbst, typischerweise mithilfe der Blockchain-Technologie. Sensible Daten werden von den Nutzern verwaltet, anstatt in zentralen Datenbanken gespeichert zu werden. Dies bietet ihnen mehr Privatsphäre und reduziert das Risiko von Datenschutzverletzungen.

Digitale Identitäts-Wallets: Dabei handelt es sich um Apps oder Dienste, in denen Benutzer ihre elektronischen Dokumente speichern können. Sie ermöglichen es Benutzern, ihre Identität einfach teilen wenn es erforderlich ist, wodurch der Kundenverifizierungsprozess schneller und sicherer wird.

No-Code- und Low-Code-Lösungen zur Identitätsüberprüfung: Lösungen zur Identitätsüberprüfung ermöglichen Compliance-Teams die Entwicklung maßgeschneiderter Kundenüberprüfungsprozesse ohne Programmierkenntnisse. Unternehmen profitieren von einfacheren und flexibleren Einrichtungsabläufen, die ihnen fundierte Entscheidungen ermöglichen und gleichzeitig die Einhaltung gesetzlicher Anforderungen gewährleisten.

Sorgen Sie für ein nahtloses Kunden-Onboarding mit hochmodernen Lösungen zur Benutzeridentitätsüberprüfung

Durch den Einsatz fortschrittlicher Technologien und Sicherheitsfunktionen wie Zwei-Faktor-Authentifizierung und die Überwachung des Nutzerverhaltens können Unternehmen Betrug proaktiv verhindern und ein sicheres System für ihre Kunden schaffen. Die Integration leistungsstarker, benutzerfreundlicher Tools zur Identitätsprüfung in Ihren Onboarding-Prozess schützt nicht nur Konten und sensible Daten, sondern schafft auch Vertrauen, erhöht die Konversionsraten und stellt sicher, dass Ihr Unternehmen die sich entwickelnden Compliance-Standards einhält.

Sorgen Sie für ein nahtloses Kunden-Onboarding, indem Sie einen sicheren und effizienten Identitätsüberprüfungsprozess implementieren, der erhöhte Sicherheit mit einem reibungslosen Kundenerlebnis verbindet. Sprechen Sie mit einem Mitglied des Teams.