ملخص: تعتبر الفحوصات البيومترية ضرورية لـ التحقق الآمن من الهوية. تشرح هذه المقالة كيف تتطلب القياسات الحيوية النشطة تفاعل المستخدم، وكيف القياسات الحيوية السلبية العمل في الخلفية، وكيف يساعد الجمع بين الاثنين على تقليل الاحتيال، وضمان الامتثال، وتحسين تجربة المستخدم.

ما أهمية الفحوصات البيومترية؟

أصبحت عمليات التحقق البيومترية ضرورية للتحقق من الهوية الرقمية. مع تزايد عدد الخدمات الإلكترونية، يتعين على الشركات التأكد من هوية مستخدميها. يساعد هذا على منع الاحتيال والالتزام بقواعد صارمة، مثل "اعرف عميلك" (KYC) و"العناية الواجبة بالعملاء" (CDD).

سرّعت جائحة كوفيد-19 من وتيرة التحول إلى الخدمات عن بُعد. وأصبح التحقق من الهوية الشخصية أصعب، إن لم يكن مستحيلاً. واستغلّ المحتالون هذه الفرصة، فبدأوا باستخدام هويات مسروقة، ومقاطع فيديو مزيفة، وتقنيات التزييف العميق لخداع الأنظمة.

ولمواجهة ذلك، تتجه الشركات إلى استخدام أدوات أفضل. ويتوقع سجل الشركات أن من 6 إلى 7 ملايين شخص سيُطلب التحقق من الهوية بحلول منتصف نوفمبر 2026. وهذا يُظهر مدى سرعة نمو الطلب على الأمن الرقمي. علاوة على ذلك، يُشدد معهد القياسات الحيوية على ضرورة استخدام هذه الأدوات بطرق تحمي الخصوصية وتكسب ثقة المستخدمين.

من أكثر الأدوات فعاليةً اليوم هو كشف الهوية. فهو يساعد على التأكد من أن المستخدم شخص حقيقي. يمكن للشركات الاختيار بين نوعين رئيسيين من عمليات التحقق من الهوية: نشط وسلبي. تُعزز هذه الطرق الثقة، وتحد من الاحتيال، وتُساعد في تلبية متطلبات الامتثال العالمية.

شرح عمليات التحقق البيومترية: ما هي وكيف تعمل

تستخدم عمليات التحقق البيومترية سمات جسدية أو سلوكية فريدة لتأكيد هوية الشخص. تشمل هذه السمات الوجه، وبصمات الأصابع، والصوت، وهي سمات يصعب تزويرها أو نسخها. ولذلك، توفر القياسات الحيوية طبقة موثوقة في التحقق من الهوية والتحكم في الوصول.

تظهر ثلاثة مصطلحات أساسية غالبًا في التحقق البيومتري:

التحقق البيومتري يطابق البيانات الحيوية للشخص مع قالب مخزن للتأكد من هويته.

المصادقة البيومترية يستخدم هذا التطابق لمنح حق الوصول إلى خدمة أو نظام أو جهاز.

الكشف عن الحياة يؤكد أن المدخلات البيومترية تأتي من شخص حقيقي حي، وليس مجرد صورة أو مقطع فيديو أو قناع.

تُستخدم تقنيات القياسات الحيوية على نطاق واسع في قطاعات البنوك والاتصالات والرعاية الصحية والحكومة. يفتح الناس هواتفهم باستخدام تقنية التعرف على الوجه، ويدخلون إلى تطبيقات البنوك باستخدام بصمات الأصابع، أو يعبرون بوابات المطارات باستخدام تقنية مسح الوجه، على سبيل المثال لا الحصر.

بشكل عام، تنقسم عمليات التحقق من البيانات الحيوية إلى فئتين:

- القياسات الحيوية النشطة اطلب من المستخدمين القيام بشيء ما مثل الرمش أو الابتسام أو الضغط بإصبعهم على الماسح الضوئي، بطريقة مرئية ومتعمدة.

- القياسات الحيوية السلبية تعمل بصمت في الخلفية. تُحلل إشارات الوجه أو السلوك دون طلب أي إجراء من المستخدم، مما يجعلها مثاليةً للدمج والمصادقة بسلاسة.

كلا النوعين من القياسات الحيوية فعالان، حسب الحالة. تُستخدم القياسات الحيوية النشطة في العمليات عالية المخاطر أو التي تتطلب أعلى مستويات الأمان. أما الطرق السلبية فهي أفضل لتوفير تجربة مستخدم سلسة، ويمكنها كشف الاحتيال في الوقت الفعلي دون أي تأخير. يمكنك معرفة المزيد هنا: "الكشف عن التزييف العميق للتهديدات الإعلامية الحديثة".

ما هي فحوصات الحيوية؟

تتحقق فحوصات التحقق من حيوية البيانات من أن المدخلات البيومترية، مثل الوجه أو بصمة الإصبع، صادرة عن شخص حقيقي موجود فعليًا. من خلال تحليل الحركة والعمق والملمس، تمنع هذه الفحوصات محاولات التزييف باستخدام الصور أو مقاطع الفيديو أو التزييف العميق. يمنع اكتشاف حيوية البيانات انتحال الهوية، ويدعم الامتثال، ويعزز الثقة في عملية التسجيل والمصادقة الرقمية.

هناك نوعان رئيسيان من اكتشاف الحيوية:

- فحوصات النشاط النشط اطلب من المستخدم إكمال مهمة. قد يشمل ذلك الرمش، أو الابتسام، أو تحريك الرأس، أو اتباع إرشادات على الشاشة.

- عمليات التحقق من النشاط السلبي لا يتطلب أي إجراء من المستخدم. بدلاً من ذلك، يعمل النظام في الخلفية ويبحث عن علامات دقيقة للحياة، مثل العمق والحركة وملمس الجلد.

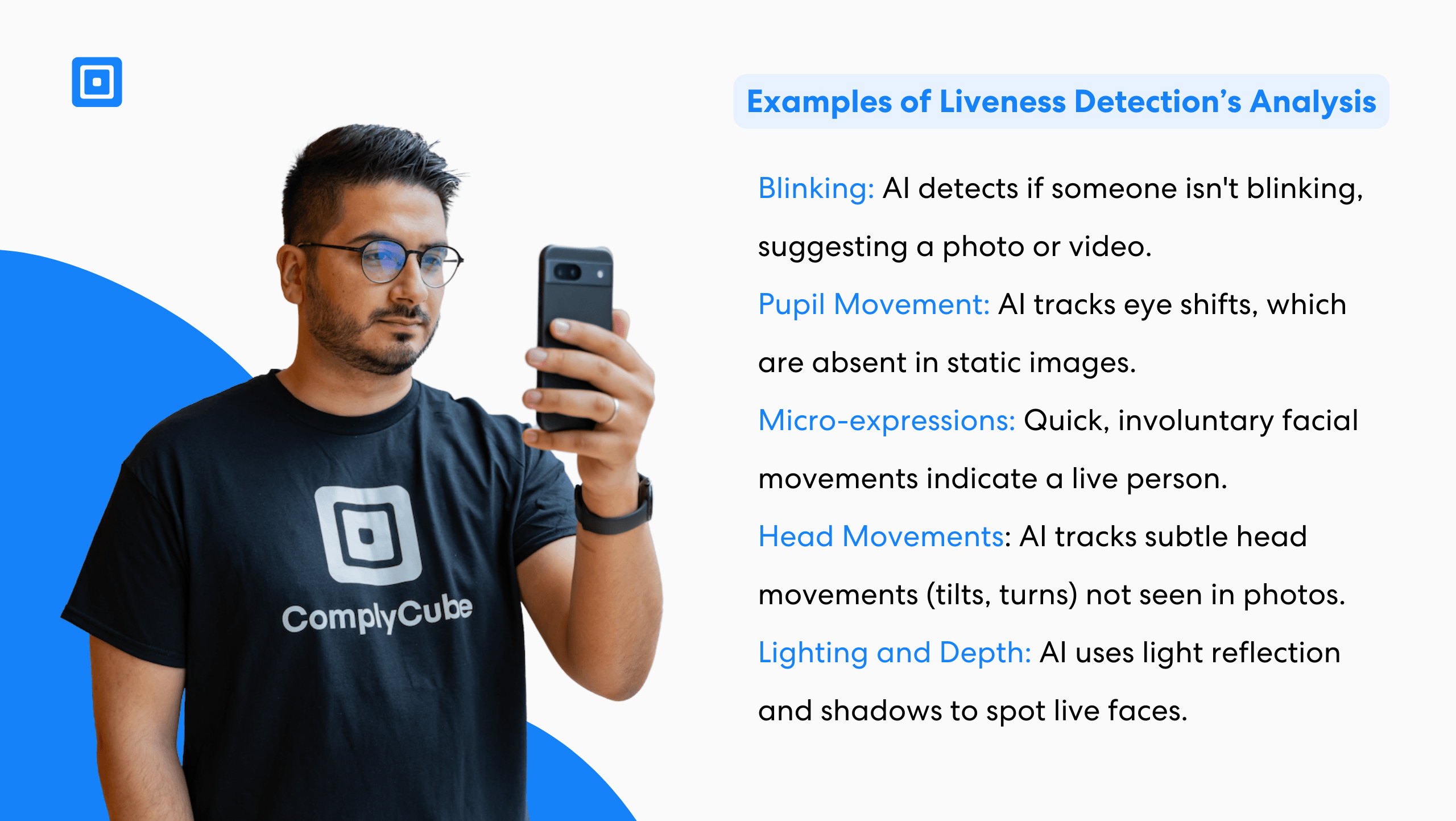

بدون كشف حيوية البيانات، حتى التطابقات البيومترية الدقيقة قد تُخدع ببيانات مزيفة أو مسروقة. تُقلل هذه الفحوصات من هذا الخطر بالتأكد من أن المدخلات حية وليست مُنتَجة بشكل مُصطنع. تستخدم العديد من الأنظمة الآن الذكاء الاصطناعي والتعلم الآلي لتقييم حركات الوجه، وملمس الجلد، والإضاءة. كما يأخذ بعضها في الاعتبار الإشارات السلوكية، مثل كيفية حمل الشخص لجهازه.

يمكن لكشف الحيوية التعرف بسرعة على الشذوذ في ملمس الجلد والإضاءة والمزيد، مما يردع المحتالين بشكل فعال

هاري فاراثاراسان, يوضح كبير مسؤولي المنتجات في شركة ComplyCube قائلاً: "يُعدّ اكتشاف حيوية الوجه جزءًا أساسيًا من عمليات التحقق من منع الاحتيال، حيث تتأثر عمليات التعرف على الوجه غالبًا بالمدخلات غير الأصلية، مثل التزييف العميق. ويمكن لاكتشاف حيوية الوجه أن يحدد بسرعة الاختلافات في ملمس البشرة والإضاءة وغيرها، مما يردع المحتالين بشكل فعال."“

تهدف كلتا الطريقتين إلى منع انتحال الشخصية والاحتيال في الهوية. تُستخدم عمليات التحقق النشطة غالبًا في العمليات عالية المخاطر التي تتطلب ضمانًا قويًا. أما عمليات التحقق السلبية فهي مثالية لتجارب المستخدم التي يجب أن تكون سريعة وسلسة وخالية من التعقيدات. يمكنك معرفة المزيد حول كيفية تعزيز كشف حيوية المستخدم للأمان البيومتري هنا: برنامج الكشف عن حيوية الثقة الرقمية.

القياسات الحيوية النشطة: عمليات التحقق من الهوية الموجهة للمستخدم

تطلب المقاييس الحيوية النشطة من المستخدمين القيام بإجراء محدد لإثبات هويتهم الحقيقية ووجودهم. يؤكد هذا الإجراء أن المدخلات الحيوية، مثل الوجه أو بصمة الإصبع، صادرة من شخص حقيقي وليست من صورة ثابتة أو تسجيل صوتي. تُستخدم هذه الفحوصات غالبًا أثناء عملية التسجيل، واستعادة الحساب، وعمليات تسجيل الدخول الآمنة، والمعاملات عالية القيمة.

يجعل التفاعل المباشر مع المستخدم الطرق النشطة أكثر مقاومةً للانتحال. وهي قيّمةٌ بشكلٍ خاص في المواقف عالية الخطورة التي تتطلب مستوىً عاليًا من ضمان الهوية. من أمثلة عمليات التحقق البيومترية النشطة ما يلي:

الرمش أو الابتسام للكاميرا

تحريك الرأس إلى اليسار أو اليمين

متابعة نقطة متحركة على الشاشة بالعينين

وضع الإصبع على الماسح الضوئي

التحدث بعبارة قصيرة للتعرف على الصوت

تساعد هذه الإجراءات الأنظمة على اكتشاف علامات الحياة والتأكد من هوية المستخدم. غالبًا ما تُستخدم القياسات الحيوية النشطة إلى جانب التعرف على الوجه أو مطابقة بصمات الأصابع. على سبيل المثال، قد يطلب تطبيق مصرفي من المستخدم الابتسام بعد مسح وجهه للتأكد من أن الصورة ليست صورة أو فيديو.

مع أن هذه الفحوصات تُحسّن الأمان، إلا أنها قد تُسبب بعض المشاكل. إذ يجب على المستخدمين إكمال مهمة، مما قد يُسبب انقطاعًا في العمليات في الحالات منخفضة المخاطر. مع ذلك، يُقبل العديد من المستخدمين هذه الخطوة الإضافية لأنها تُعزز الثقة والحماية.

يمكن تصميم الأنظمة لاستخدام عمليات التحقق النشطة فقط عند ظهور إشارة خطر، مثل تسجيل الدخول من جهاز أو موقع جديد. يُسهم هذا النهج في تحقيق التوازن بين الأمان القوي وتجربة استخدام سلسة وسهلة الاستخدام.

القياسات الحيوية السلبية: سهلة وآمنة

تؤكد القياسات الحيوية السلبية هوية المستخدم من خلال رصد السمات الجسدية والسلوكية. تعمل هذه الأنظمة في الخلفية ولا تطلب من المستخدم أي شيء. تستخدم الذكاء الاصطناعي لاكتشاف العلامات الطبيعية التي تُشير إلى وجود شخص حقيقي.

تتحقق الأنظمة السلبية من معلومات مثل عمق الوجه، وملمس الجلد، والحركة، وكيفية استخدام الشخص لجهازه. هذا يجعلها مفيدة في تسجيل الدخول عبر الهاتف المحمول، وتوفير أمان إضافي أثناء الجلسة. بخلاف القياسات الحيوية النشطة، لا تتطلب هذه الأنظمة أي إجراء. بل تبحث عن إشارات طبيعية مثل الرمش، وحركة الرأس، والتغيرات الطفيفة في الوجه، وأسلوب الكتابة، أو كيفية حمل الجهاز.

يصعب تزييف هذه الإشارات. عادةً ما تفشل عمليات التزييف العميق والصور المطبوعة في نسخ التفاصيل الدقيقة الآنية التي ترصدها الأنظمة السلبية. كما تكتشف هذه الأنظمة مشاكل في الإضاءة أو العمق أو الحركة لا تظهر مع شخص حقيقي.

دراسة حالة: بنك تشالنجر يقلل من معدل التسرب باستخدام القياسات الحيوية السلبية

كان أحد البنوك الأوروبية الرائدة يخسر ما يقرب من 1 من كل 3 مستخدمين أثناء التحقق من الهوية عبر الفيديو بسبب الاحتكاك الناتج عن عمليات التحقق من حيوية البيانات. بعد الانتقال إلى الكشف عن الحيوية السلبية لـ ComplyCubeحقق البنك:

- 42% زيادة في التحويل المعدلات

- تخفيض لمدة 30 ثانية في وقت التوجيه

- محاولات احتيال أقل مع البقاء بشكل كامل مكافحة غسل الأموال في هيئة المصارف الأوروبية متوافق

بالنسبة للشركات، توفر القياسات الحيوية السلبية أمانًا قويًا دون إبطاء سرعة المستخدمين. فهي تساعد على تقليل انقطاع الخدمة، وتحسين رضا العملاء، وتلبية متطلبات الامتثال. وعند دمجها مع أدوات مثل فحص الأجهزة أو المواقع، يمكنها الكشف عن المخاطر مبكرًا دون إزعاج المستخدمين الموثوق بهم.

فحوصات البيانات الحيوية النشطة مقابل السلبية: مقارنة مباشرة

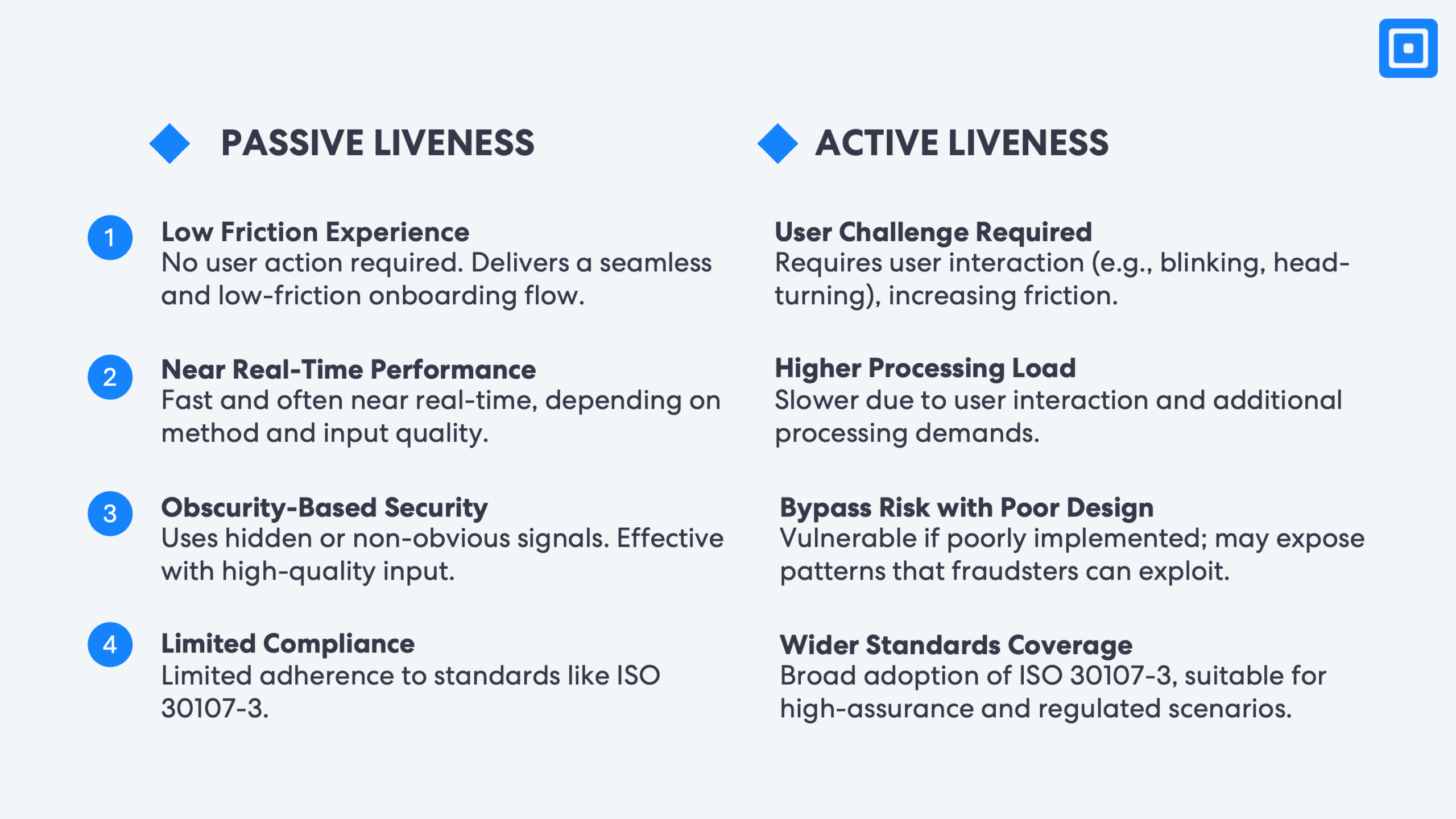

تساعد كل من عمليات التحقق البيومترية النشطة والسلبية في تأكيد وجود المستخدم وحقيقته. ورغم أنهما تخدمان الغرض نفسه، إلا أن أسلوبهما وتجربة المستخدم ومقاومتهما للاحتيال تختلف. يعتمد اختيار طريقة الكشف عن الحيوية المناسبة على مستوى التأكيد المطلوب، ومستوى تقبّل المخاطر، ومدى سهولة استخدام النظام. توضح الصورة أدناه الاختلافات الرئيسية بين الكشف النشط والسلبي عن الحيوية.

تستخدم بعض المؤسسات كلا الطريقتين بناءً على مستوى المخاطر. قد تستخدم منصة التطبيق عمليات فحص سلبية افتراضيًا، وتنتقل إلى القياسات الحيوية النشطة عند اكتشاف إشارات خطر أو شذوذ. يُسهم هذا النهج متعدد الطبقات في تحقيق التوازن بين الأمان والامتثال وتجربة المستخدم.

يساعد كلا نوعي التحقق من الهوية المؤسسات على كشف الأنشطة الاحتيالية وإيقافها من خلال ضمان سلامة البيانات البيومترية. ولا يوجد أسلوب أفضل من الآخر بشكل مطلق، بل يوفر كل منهما حماية ضد الاحتيال بناءً على احتياجات المؤسسة الخاصة ومستويات المخاطر التي تتحملها.

يمكن للقياسات الحيوية السلبية، على وجه الخصوص، أن تُحسّن بشكل كبير سير عمل التحقق من الهوية من خلال توفير ضمانات متقدمة وسلسة. تُحسّن هذه الحلول الامتثال، وتعزز الأمان، وتعزز ثقة المستخدم، مع تبسيط تجربة التحقق لكل من العملاء والشركات.

الأمن متعدد العوامل مع عمليات التحقق البيومترية

تحمي المصادقة متعددة العوامل (MFA) الأنظمة من خلال مطالبة المستخدمين بإثبات هويتهم بأكثر من طريقة. تُعزز عمليات التحقق البيومترية المصادقة متعددة العوامل بإضافة سمة فريدة، مثل نمط الوجه أو أسلوب الكتابة، يصعب تزويرها أو سرقتها. هناك ثلاثة أنواع رئيسية من المصادقة:

معرفة: ما يعرفه المستخدم، مثل كلمة المرور أو رقم التعريف الشخصي (PIN)

تملُّك: ما يملكه المستخدم، مثل الهاتف أو رمز الأمان

الملازمة: من هو المستخدم، مثل وجهه أو بصمة إصبعه أو صوته

تنتمي البيانات الحيوية إلى المجموعة الثالثة. فهي دائمًا مع المستخدم ويصعب نسخها. هذا يجعلها عنصرًا أساسيًا في أي إعداد للمصادقة الثنائية (MFA). تُقلل المصادقة الثنائية (MFA) من خطر الاستيلاء على الحسابات، وتُساعد على الالتزام بقواعد الامتثال، وتبني ثقة المستخدمين.

يُحسّن استخدام كلٍّ من القياسات الحيوية النشطة والسلبية معًا من مرونة النظام. فقد تستخدم المنصة عمليات التحقق السلبية لتسجيلات الدخول العادية، وتنتقل إلى عمليات التحقق النشطة عند رصد أي نشاط غير معتاد. وهذا يُساعد على منع الاحتيال دون إبطاء المستخدمين الموثوق بهم.

تجربة المستخدم: موازنة الأمان والبساطة

يجب أن توفر عمليات التحقق البيومترية أمانًا قويًا دون أن تُعيق رحلة المستخدم. تُسهم التجربة السلسة في بناء الثقة، وتقليل حالات التسرب، وتحسين معدلات التحويل، خاصةً أثناء عملية التسجيل.

تُعزز القياسات الحيوية النشطة مستوى الأمان، لكنها تتطلب من المستخدم القيام بمهمة. ورغم بساطة هذه الخطوات، إلا أنها قد تُضيف وقتًا وجهدًا. في بعض الحالات، قد يُسبب ذلك إحباطًا أو يدفع المستخدمين إلى التخلي عن العملية. من ناحية أخرى، تُوفر القياسات الحيوية السلبية خيارًا أقل تعقيدًا. تعمل هذه الفحوصات بصمت في الخلفية. ولذلك، تُعدّ الطرق السلبية مناسبة تمامًا لتطبيقات الجوال، واستعادة بيانات تسجيل دخول المستخدمين، والإجراءات منخفضة المخاطر.

يمكن للمؤسسات استخدام كلا النوعين من عمليات التحقق بما يتناسب مع السياق. على سبيل المثال، يمكن تشغيل عمليات التحقق السلبية افتراضيًا لضمان سلاسة التجربة. إذا اكتشف النظام خطرًا، مثل تغيير في الجهاز أو سلوك مشبوه، فيمكنه تشغيل عملية تحقق نشطة لمزيد من اليقين.

يساعد هذا النهج التكيفي على تحقيق أهداف الأمان دون إبطاء المستخدم. كما أنه يدعم المتطلبات التنظيمية للمصادقة القائمة على المخاطر. يمكنك معرفة المزيد هنا: "“ما هو النهج القائم على المخاطر (RBA)؟”"عند تطبيقها بشكل صحيح، تحمي عمليات التحقق البيومترية المستخدمين والأنظمة مع الحفاظ على سرعة العملية وسهولة استخدامها.".

النقاط الرئيسية

- التحقق البيومتري يستخدم السمات الجسدية أو السلوكية لتأكيد هوية المستخدم

- الكشف عن الحياة يضمن أن المدخلات البيومترية تأتي من شخص حقيقي حي

- القياسات الحيوية النشطة مطالبة المستخدم بإكمال مهمة، مثل الرمش أو تحريك رأسه

- القياسات الحيوية السلبية يتم التشغيل في الخلفية، وتحليل السمات الطبيعية دون إدخال المستخدم

- الجمع بين الاثنين تدعم الأساليب المصادقة التكيفية القائمة على المخاطر ومنع الاحتيال

اتخاذ الاختيار الصحيح لعملك

تساعد عمليات التحقق البيومترية النشطة والسلبية على التحقق من الهوية ومنع الاحتيال. لكل طريقة مزاياها، وذلك بناءً على ما إذا كان هدفك هو تقليل الاحتكاك أو تلبية متطلبات الأمن والامتثال الصارمة.

القياسات الحيوية النشطة تُوفّر تحكمًا أكبر ومستوى أعلى من ضمان الهوية. وهي الأنسب للمواقف عالية المخاطر، مثل التسجيل الرقمي، وعمليات التحقق من العميل (KYC) عن بُعد، والمعاملات المالية.

القياسات الحيوية السلبية تعمل في الخلفية دون مقاطعة المستخدم. وهي مثالية لتسجيل الدخول عبر الهاتف المحمول، واستعادة الجلسات، والكشف عن الاحتيال في الوقت الفعلي. توفر هذه الفحوصات تجربة مستخدم سلسة وسهلة الاستخدام.

ينبغي أن يتوافق اختيارك بين الأساليب الفعّالة والسلبية مع مدى تقبلك للمخاطر. الحل الأمثل هو الذي يلبي توقعات عملائك والبيئة التنظيمية. تجمع العديد من المؤسسات بين كلا الأسلوبين لبناء نظام مرن يتكيف مع مستويات المخاطر والسياقات المختلفة.

اختر النهج الذي يلبي احتياجاتك من التحقق مع الحفاظ على رحلة المستخدم آمنة وسلسة. لمعرفة المزيد حول تطبيق عمليات التحقق البيومترية النشطة أو السلبية في عملك، اتصل بفريق الامتثال الخبير لدينا اليوم. تُفرض هذه الفحوصات بشكل متزايد لضمان عملية التوظيف الآمنة عن بُعد في القطاعات القانونية والمالية والهجرة.

الأسئلة الشائعة

ما هو الفحص البيومتري؟

تُعدّ عمليات التحقق البيومترية إحدى طرق التحقق من الهوية التي تفرضها الجهات التنظيمية لضمان أمان عملية التسجيل. وتتحقق هذه العمليات من هوية المستخدم من خلال مطابقة سماته البيولوجية (مثل صور السيلفي) مع وثائق هويته.

ما هي عمليات التحقق البيومترية النشطة والسلبية؟

تتطلب عمليات الفحص النشطة من المستخدمين القيام بإجراء ما، مثل الرمش أو تحريك الرأس. تعمل عمليات الفحص السلبية في الخلفية، حيث تكتشف حيوية الحركة والعمق والملمس دون تدخل المستخدم. توفر الطرق النشطة ضمانًا أعلى، بينما تُحسّن الطرق السلبية سهولة الاستخدام.

متى يجب على الشركات استخدام القياسات الحيوية السلبية بدلاً من النشطة؟

تُعد المقاييس الحيوية السلبية مثاليةً للتدفقات منخفضة الاحتكاك، مثل تسجيل الدخول عبر الهاتف المحمول، وإعادة مصادقة التطبيقات، أو تسريع عملية التسجيل. فهي تتيح التحقق دون مقاطعة المستخدم، مما يجعلها فعّالة في تحسين معدلات التحويل مع الكشف الفوري عن الاحتيال.

هل عمليات التحقق البيومترية متوافقة مع لوائح KYC و AML؟

نعم. يدعم التحقق البيومتري الامتثال لمعايير "اعرف عميلك" و"مكافحة غسل الأموال" من خلال إثبات وجود شخص حقيقي. صُممت حلول ComplyCube لتلبية المعايير التنظيمية العالمية، بما في ذلك اللائحة العامة لحماية البيانات (GDPR)، وهي موثوقة من قِبل القطاعات الخاضعة للتنظيم لتلبية متطلبات ضمان الهوية.

هل يمكن استخدام الفحوصات البيومترية النشطة والسلبية معًا؟

نعم. تستخدم العديد من المؤسسات عمليات التحقق السلبية افتراضيًا، ثم تُصعّدها إلى عمليات تحقق نشطة عند اكتشاف المخاطر. يُوازن هذا النهج متعدد الطبقات بين تجربة المستخدم ومنع الاحتيال، ويتكيف ديناميكيًا مع السياق، وإشارات الجهاز، ومستويات مخاطر المعاملات.