ملخص: تشرح هذه المقالة دور فحوصات البيانات الحيوية النشطة والسلبية في تعزيز التحقق من الهوية الرقمية. يشرح كيفية عمل كل طريقة، ومتى تُستخدم، وكيف يمكن للمؤسسات الجمع بينهما للحد من الاحتيال، والوفاء بمعايير الامتثال العالمية، وتوفير تجربة مستخدم سلسة.

لماذا تعتبر عمليات التحقق من البيانات الحيوية مهمة؟

أصبحت عمليات التحقق البيومترية ضرورية للتحقق من الهوية الرقمية. مع تزايد عدد الخدمات الإلكترونية، يتعين على الشركات التأكد من هوية مستخدميها. يساعد هذا على منع الاحتيال والالتزام بقواعد صارمة، مثل "اعرف عميلك" (KYC) و"العناية الواجبة بالعملاء" (CDD).

سرّعت جائحة كوفيد-19 من وتيرة التحول إلى الخدمات عن بُعد. وأصبح التحقق من الهوية الشخصية أصعب، إن لم يكن مستحيلاً. واستغلّ المحتالون هذه الفرصة، فبدأوا باستخدام هويات مسروقة، ومقاطع فيديو مزيفة، وتقنيات التزييف العميق لخداع الأنظمة.

لمكافحة هذا، تلجأ الشركات إلى أدوات أفضل. تتوقع شركة Juniper Research عمليات التحقق من الهوية الرقمية ستتجاوز 70 مليارًا في عام 2024يُظهر هذا مدى سرعة نمو الطلب على الأمن الرقمي. في الوقت نفسه، يُشدد معهد القياسات الحيوية على ضرورة استخدام هذه الأدوات بطرق تحمي الخصوصية وتكسب ثقة المستخدم.

من أكثر الأدوات فعاليةً اليوم هو كشف الهوية. فهو يساعد على التأكد من أن المستخدم شخص حقيقي. يمكن للشركات الاختيار بين نوعين رئيسيين من عمليات التحقق من الهوية: نشط وسلبي. تُعزز هذه الطرق الثقة، وتحد من الاحتيال، وتُساعد في تلبية متطلبات الامتثال العالمية.

شرح عمليات التحقق البيومترية: ما هي وكيف تعمل

القياسات الحيوية هي مجموعة من التقنيات التي تُتحقق من هوية الشخص باستخدام خصائص جسدية أو سلوكية فريدة. يصعب تزوير هذه الخصائص أو تقليدها، مما يجعل أنظمة القياسات الحيوية أداةً فعّالة للغاية في إثبات الهوية والتحكم في الوصول.

هناك ثلاثة مصطلحات أساسية تظهر غالبًا في سير عمل التحقق البيومتري:

التحقق البيومتري يتضمن مطابقة البيانات الحيوية للشخص مع قالب تم تخزينه مسبقًا لتأكيد الهوية.

المصادقة البيومترية يستخدم هذا التطابق الذي تم التحقق منه لمنح حق الوصول إلى خدمة أو نظام أو جهاز.

الكشف عن الحياة يتحقق مما إذا كانت المدخلات البيومترية تأتي من شخص حقيقي موجود جسديًا، وليس من صورة مزيفة مثل صورة أو مقطع فيديو أو قناع.

تُستخدم تقنيات القياسات الحيوية على نطاق واسع في الخدمات المالية، والاتصالات، والرعاية الصحية، والقطاع الحكومي. على سبيل المثال، يُمكن للمستخدمين فتح هواتفهم باستخدام تقنية التعرف على الوجه، أو تسجيل الدخول إلى تطبيقات الخدمات المصرفية الرقمية باستخدام بصمات الأصابع، أو التحقق من هويتهم في المطارات باستخدام بوابات التعرف على الوجه الآلية. تنقسم أساليب القياسات الحيوية عمومًا إلى فئتين:

القياسات الحيوية النشطة تتطلب من المستخدم القيام بحركة ما، مثل الرمش أو الابتسام أو الضغط بإصبعه على الماسح الضوئي. هذه الفحوصات مقصودة، وغالبًا ما تكون مرئية للمستخدم.

القياسات الحيوية السلبية تعمل في الخلفية. تُحلل أنماط السلوك أو إشارات الوجه دون طلب من المستخدم، مما يُقلل الاحتكاك أثناء عملية التوجيه والمصادقة.

يمكن أن يكون كلا النوعين فعالين حسب السياق. غالبًا ما تُفضّل القياسات الحيوية النشطة في البيئات عالية الضمان. أما القياسات الحيوية السلبية، فهي مثالية لعمليات التحقق السهلة والكشف عن الاحتيال آنيًا دون التأثير على تجربة المستخدم. لمزيد من المعلومات حول كيفية محاولة الجهات الخبيثة تجاوز أنظمة القياسات الحيوية، اقرأ "الكشف عن التزييف العميق للتهديدات الإعلامية الحديثة".

ما هي فحوصات الحيوية؟

تُعد عمليات التحقق من صحة البيانات جزءًا أساسيًا من التحقق البيومتري. فهي تساعد على التأكد من أن البيانات البيومترية المُدخلة، مثل الوجه أو بصمة الإصبع، صادرة عن شخص حقيقي موجود فعليًا. وهذا يمنع المحتالين من استخدام بيانات مُزيفة مثل الصور المطبوعة أو إعادة تشغيل مقاطع الفيديو أو الأقنعة.

يلعب كشف حيوية البيانات دورًا حاسمًا في تمييز المستخدمين الحقيقيين عن المدخلات المزيفة. من خلال تحليل الحركة والعمق والملمس، تضمن هذه الفحوصات وجود الشخص المسؤول عن البيانات البيومترية فعليًا. يساعد هذا المؤسسات على استيفاء متطلبات الامتثال ومنع محاولات التزييف العميق أو انتحال الهوية. هناك نوعان رئيسيان من كشف حيوية البيانات:

فحوصات النشاط النشط اطلب من المستخدم إكمال مهمة. قد يشمل ذلك الرمش، أو الابتسام، أو تحريك الرأس، أو اتباع إرشادات على الشاشة.

عمليات التحقق من النشاط السلبي لا يتطلب أي إجراء من المستخدم. بدلاً من ذلك، يعمل النظام في الخلفية ويبحث عن علامات دقيقة للحياة، مثل العمق والحركة وملمس الجلد.

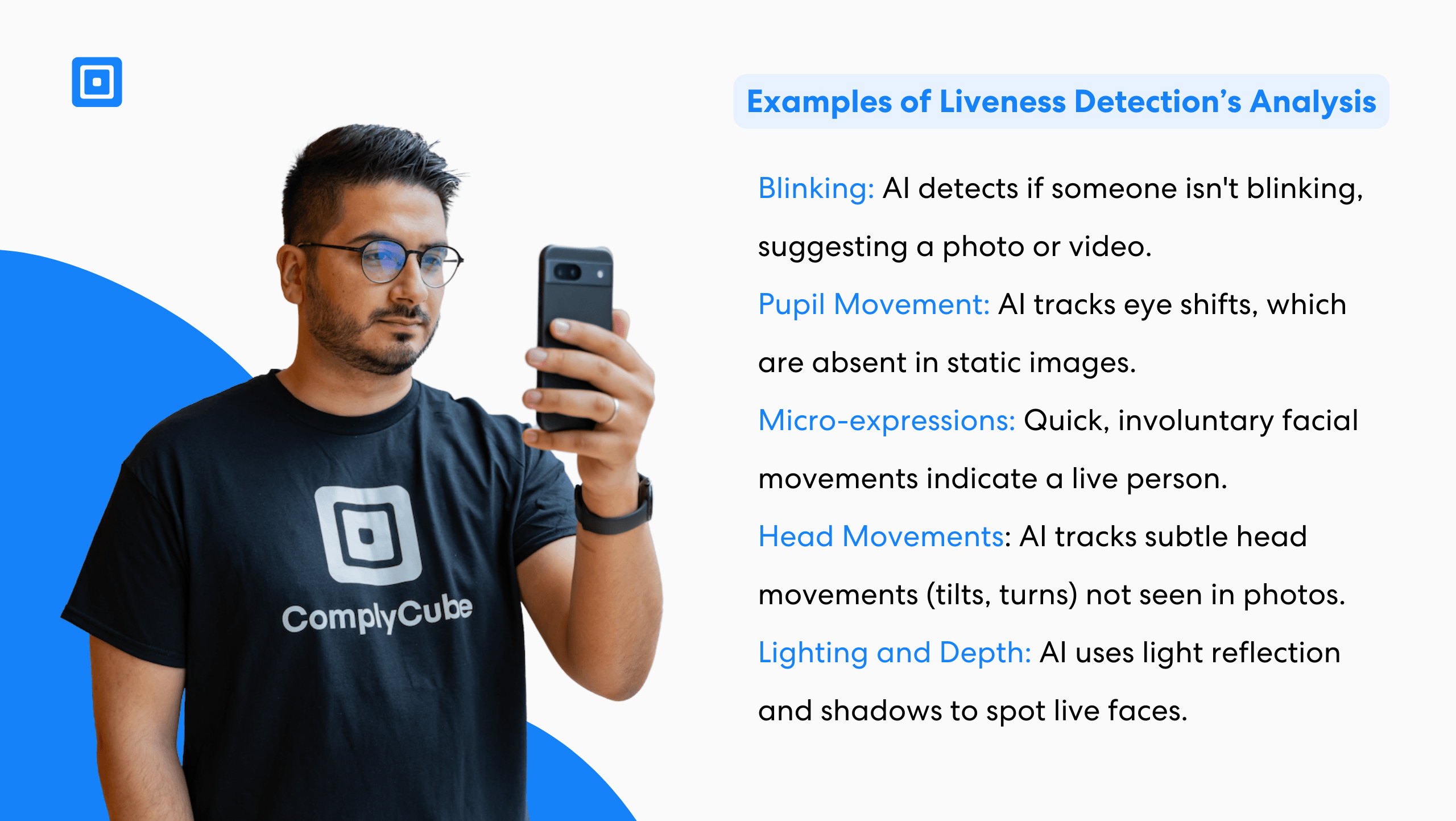

بدون فحص حيوية البيانات، حتى التطابق البيومتري المثالي قد يُتجاوز باستخدام بيانات مزيفة أو مسروقة. يعالج كشف حيوية البيانات هذا الخطر من خلال ضمان أن تكون المدخلات حية، وليست ثابتة أو مُولّدة بشكل مصطنع. تستخدم هذه الفحوصات الذكاء الاصطناعي والتعلم الآلي لتحليل تفاصيل مثل حركة الوجه، وملمس الجلد، وكيفية تفاعل الضوء مع السطح. في بعض الحالات، يأخذ النظام أيضًا في الاعتبار الإشارات السلوكية أو السياق، مثل كيفية حمل الشخص لجهازه.

يمكن لكشف الحيوية التعرف بسرعة على الشذوذ في ملمس الجلد والإضاءة والمزيد، مما يردع المحتالين بشكل فعال

جوشوا فاولز-دينتيقول مدير الأعمال والاستراتيجيات والشراكات في ComplyCube: "يُعد كشف حيوية الوجه جزءًا أساسيًا من عمليات منع الاحتيال، حيث غالبًا ما تُفسد عمليات التعرف على الوجه بمدخلات غير أصلية، مثل التزييف العميق. ويمكن لكشف حيوية الوجه أن يحدد بسرعة أي تشوهات في ملمس الجلد والإضاءة وغيرها، مما يردع المحتالين بفعالية".

تهدف كلتا الطريقتين إلى منع انتحال الهوية والاحتيال عليها. تُستخدم عمليات التحقق النشطة غالبًا في التدفقات عالية المخاطر التي تتطلب ضمانًا قويًا. أما عمليات التحقق السلبية، فتُعد مثالية لرحلات المستخدم التي تتطلب السرعة والسلاسة والسهولة. للاطلاع على كيفية تعزيز كشف الهوية للأمن البيومتري، اقرأ دليلنا: برنامج الكشف عن حيوية الثقة الرقمية.

القياسات الحيوية النشطة: عمليات التحقق من الهوية الموجهة للمستخدم

تتطلب المقاييس الحيوية النشطة من المستخدم إجراءً محددًا للتحقق من هويته. يؤكد هذا الإجراء المتعمد أن المدخلات ليست مطابقة للمقاييس الحيوية فحسب، بل صادرة أيضًا عن شخص حقيقي. تُستخدم هذه الفحوصات عادةً في عمليات دمج المستخدمين، وعمليات تسجيل الدخول الآمنة، والموافقة على المعاملات.

تعتمد هذه الأساليب على تفاعل المستخدم المتعمد، مما يوفر مقاومة قوية للانتحال وانتحال الهوية. وهي الأنسب للحالات التي تتطلب درجة عالية من اليقين، مثل عمليات التسجيل أو الموافقة على المعاملات. من أمثلة عمليات التحقق البيومترية النشطة ما يلي:

الرمش أو الابتسام أمام الكاميرا

تحريك الرأس لمتابعة الإرشادات التي تظهر على الشاشة

وضع الإصبع على ماسح بصمات الأصابع

قراءة عبارة أو تسلسل بصوت عالٍ للتعرف على الصوت

غالبًا ما يعمل الكشف النشط عن الحياة جنبًا إلى جنب مع التعرف على الوجه أو مطابقة بصمات الأصابع. على سبيل المثال، قد يطلب تطبيق مصرفي من المستخدم النظر إلى الكاميرا وتتبع نقطة متحركة. يؤكد هذا التفاعل التطابق ووجود مستخدم حقيقي.

رغم أن المقاييس الحيوية النشطة توفر حماية قوية من انتحال الهوية وانتحالها، إلا أنها تُسبب بعض الصعوبات. إذ يجب على المستخدمين إكمال مهمة، مما قد يزيد من معدلات انقطاع الخدمة، خاصةً في التدفقات منخفضة المخاطر. ومع ذلك، يُقدّر العديد من العملاء هذه الخطوة الإضافية لما توفره من مزايا أمنية واضحة.

القياسات الحيوية السلبية: سهلة وآمنة

تتحقق القياسات الحيوية السلبية من هوية المستخدم من خلال تحليل السمات السلوكية والجسدية دون الحاجة إلى أي تدخل متعمد. تعمل هذه الأنظمة باستمرار في الخلفية، وتستخدم الذكاء الاصطناعي لاكتشاف مؤشرات دقيقة على حيوية ونية المستخدم.

تُقيّم هذه الاختبارات خصائص مثل عمق الوجه، وملمس الجلد، وأنماط الحركة، وتفاعل الجهاز لتحديد ما إذا كان هناك شخص حيّ موجود. وهذا يجعل عمليات التحقق السلبية فعّالة للغاية في دمج الأجهزة المحمولة، وتسجيل دخول المستخدمين العائدين، وتعزيز عملية المصادقة أثناء الجلسات الجارية.

بخلاف الأساليب النشطة، لا تُطالب الأنظمة السلبية المستخدمين بإكمال مهمة ما. بل تعتمد على إشارات طبيعية، مثل تردد الرمش، ووضعية الرأس، والتعابير الدقيقة، وإيقاع الكتابة، أو كيفية حمل الجهاز وتحريكه.

لأن هذه الإشارات لا إرادية وتعتمد على السياق، يصعب على المحتالين تقليدها. غالبًا ما تفشل مقاطع الفيديو المزيفة والصور المطبوعة وهجمات إعادة التشغيل في محاكاة السمات الديناميكية التي تراقبها الأنظمة السلبية في الوقت الفعلي. صُممت هذه الأنظمة لاكتشاف التناقضات في الضوء والعمق والحركة التي لا توجد لدى المستخدم الحقيقي.

دراسة حالة: بنك تشالنجر يقلل من معدل التسرب باستخدام القياسات الحيوية السلبية

واجه أحد البنوك الأوروبية المنافسة معدل إسقاط 30% أثناء التحقق من الهوية عبر الصور الشخصية. بعد التنفيذ كشف حيوية الوجه السلبي من ComplyCube، الذي يحلل إشارات العمق والحركة بصمت في الخلفية، حقق البنك 42% زيادة في التحويل وخفض متوسط وقت التوجيه بمقدار 30 ثانية لكل مستخدمانخفضت محاولات الاحتيال بشكل كبير مع الحفاظ على كامل اللائحة العامة لحماية البيانات و مكافحة غسل الأموال في هيئة المصارف الأوروبية امتثال.

بالنسبة للشركات، تُقلل القياسات الحيوية السلبية من الاحتكاك أثناء التحقق من الهوية مع الحفاظ على مستوى عالٍ من الأمان. فهي تُساعد على خفض معدلات انقطاع الخدمة، وتحسين رضا المستخدمين، ودعم الامتثال التنظيمي. عند دمجها مع أدوات أخرى مثل ذكاء الأجهزة أو التحقق من الموقع، يُمكن للأنظمة السلبية تحديد السلوكيات الخطرة في مرحلة مبكرة من رحلة العميل والاستجابة لها دون مقاطعة المستخدمين الرسميين.

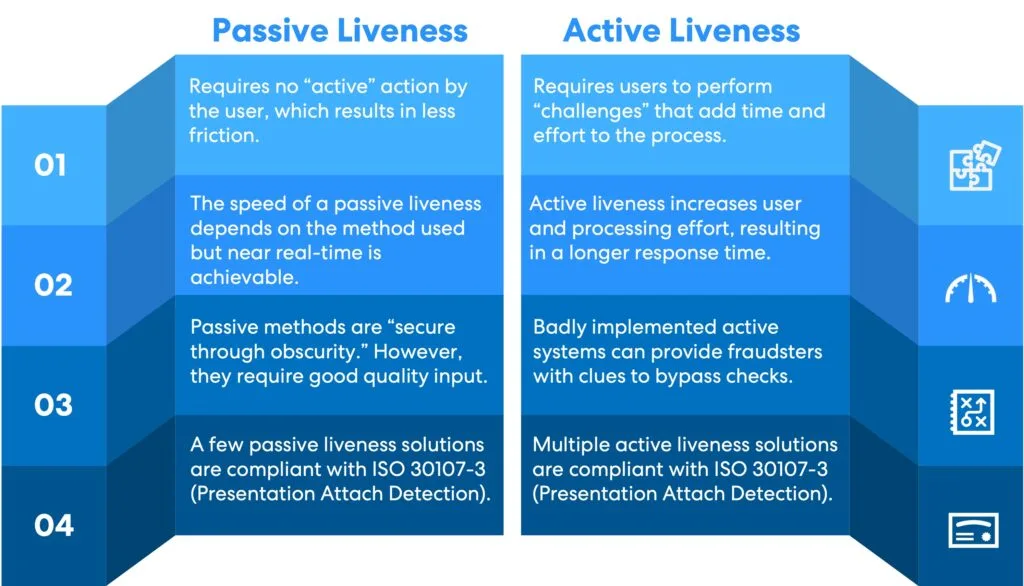

النشط مقابل السلبي: مقارنة مباشرة

تساعد عمليات التحقق البيومترية النشطة والسلبية على التأكد من وجود المستخدم وحقيقته. ورغم أنهما يؤديان نفس الغرض، إلا أن نهجهما وتجربة المستخدم ومقاومة الاحتيال تختلف. يعتمد اختيار الطريقة المناسبة على مستوى الضمان المطلوب، وملف مخاطر حالة الاستخدام، ومدى الاحتكاك المقبول في رحلة المستخدم. يوضح الجدول أدناه الاختلافات الرئيسية:

تستخدم بعض المؤسسات كلا الطريقتين بناءً على مستوى المخاطر. على سبيل المثال، قد تستخدم المنصة عمليات فحص سلبية افتراضيًا، ثم تنتقل إلى عمليات فحص نشطة عند اكتشاف إشارات خطر أو شذوذ. يُسهم هذا النهج متعدد الطبقات في تحقيق التوازن بين الأمان والامتثال وتجربة المستخدم.

باختصار، يساعد كلا النوعين من فحوصات التحقق من حيوية البيانات المؤسسات على كشف الأنشطة الاحتيالية وغسيل الأموال ووقفها من خلال ضمان سلامة البيانات البيومترية. لا تتفوق أيٌّ من الطريقتين على الأخرى عالميًا، حيث يوفر كلٌّ منهما حمايةً من الاحتيال بناءً على احتياجات المؤسسة وحدود المخاطر الخاصة بها.

يمكن للقياسات الحيوية السلبية، على وجه الخصوص، أن تُحسّن بشكل كبير سير عمل التحقق من الهوية من خلال توفير ضمانات متقدمة وسلسة. تُحسّن هذه الحلول الامتثال، وتعزز الأمان، وتعزز ثقة المستخدم، مع تبسيط تجربة التحقق لكل من العملاء والشركات.

الأمن متعدد العوامل مع عمليات التحقق البيومترية

تحمي المصادقة متعددة العوامل (MFA) الأنظمة من خلال إلزام المستخدمين بإثبات هويتهم بأكثر من طريقة. تُعزز عمليات التحقق البيومترية المصادقة متعددة العوامل بإضافة خصائص فريدة للمستخدم، مثل نمط الوجه أو السمات السلوكية. هناك ثلاثة أنواع رئيسية من عوامل المصادقة:

- شيء يعرفه المستخدم، مثل كلمة المرور أو رقم التعريف الشخصي (PIN).

- شيء يملكه المستخدم، مثل الهاتف أو الرمز.

- شيء ما يتعلق بالمستخدم، مثل وجهه، أو صوته، أو بصمة إصبعه.

تنتمي البيانات الحيوية إلى الفئة الثالثة. يصعب تزويرها، وهي دائمًا مع المستخدم. هذا يجعلها جزءًا أساسيًا من أي نظام مصادقة متعددة العوامل (MFA). تُقلل البيانات الحيوية متعددة العوامل من مخاطر الاستيلاء على الحسابات، وتدعم الامتثال التنظيمي، وتعزز ثقة العملاء. كما تضمن وصول المستخدمين المصرح لهم فقط إلى الأنظمة الحساسة أو إتمام الإجراءات المهمة.

تُحسّن القياسات الحيوية السلبية الأمان دون أي تعقيدات. فهي تتحقق من الهوية في الخلفية باستخدام خصائص مثل سرعة الكتابة، أو سلوك التمرير، أو كيفية حمل الجهاز. هذه الفحوصات مستمرة ولا تُعيق المستخدم.

تتضمن القياسات الحيوية النشطة إجراءات مباشرة. قد يُطلب من المستخدم الرمش أو الابتسام أو لمس قارئ بصمات الأصابع. هذه الخطوات تضمن حضور الشخص وحقيقته.

توفر القياسات الحيوية السلبية والنشطة معًا حمايةً مرنة. على سبيل المثال، قد تستخدم منصةٌ ما إشاراتٍ سلبيةً أثناء تسجيل الدخول وتُفعّل فحصًا نشطًا للأحداث عالية الخطورة. يُساعد هذا الإعداد الشركات على إيقاف الاحتيال مبكرًا دون إزعاج المستخدمين الموثوق بهم.

تجربة المستخدم: موازنة الأمان والبساطة

يجب أن توفر عمليات التحقق البيومترية أمانًا قويًا دون أن تُعيق رحلة المستخدم. تُسهم التجربة السلسة في بناء الثقة، وتقليل حالات التسرب، وتحسين معدلات التحويل، خاصةً أثناء عملية التسجيل.

تُعزز المقاييس الحيوية النشطة الثقة، لكنها تتطلب من المستخدم أداء مهمة. قد يتضمن ذلك اتباع مُطالبة على الشاشة، أو الابتسام، أو لمس مُستشعر. على الرغم من بساطة هذه الخطوات، إلا أنها قد تُضيف وقتًا وجهدًا. في بعض الحالات، قد يُسبب هذا إحباطًا أو يدفع المستخدمين إلى التخلي عن العملية.

توفر القياسات الحيوية السلبية خيارًا أقل تعقيدًا. تعمل هذه الفحوصات بصمت في الخلفية، فلا يحتاج المستخدم إلى اتخاذ أي إجراء أو حتى معرفة حدوث فحص. هذا يجعل الطرق السلبية مناسبة تمامًا لتطبيقات الجوال، وعمليات تسجيل دخول المستخدمين المتكررة، والإجراءات منخفضة المخاطر.

يمكن للمؤسسات استخدام كلا النوعين من عمليات التحقق بما يتناسب مع السياق. على سبيل المثال، يمكن تشغيل عمليات التحقق السلبية افتراضيًا لضمان سلاسة التجربة. إذا اكتشف النظام خطرًا، مثل تغيير في الجهاز أو سلوك مشبوه، فيمكنه تشغيل عملية تحقق نشطة لمزيد من اليقين.

يُساعد هذا النهج التكيفي على تحقيق أهداف الأمان دون إبطاء المستخدم. كما أنه يدعم التوقعات التنظيمية للمصادقة القائمة على المخاطر. عند تطبيقها بشكل صحيح، تحمي عمليات التحقق البيومترية المستخدمين والأنظمة مع الحفاظ على سرعة وسهولة الاستخدام.

النقاط الرئيسية

- التحقق البيومتري يستخدم السمات الجسدية أو السلوكية لتأكيد هوية المستخدم

- الكشف عن الحياة يضمن أن المدخلات البيومترية تأتي من شخص حقيقي حي

- الشيكات النشطة مطالبة المستخدم بإكمال مهمة، مثل الرمش أو تحريك رأسه

- الفحوصات السلبية يتم التشغيل في الخلفية، وتحليل السمات الطبيعية دون إدخال المستخدم

- الجمع بين الاثنين تدعم الأساليب المصادقة التكيفية القائمة على المخاطر ومنع الاحتيال

اتخاذ الاختيار الصحيح لعملك

تُعد عمليات التحقق البيومترية النشطة والسلبية أدوات فعّالة للتحقق من الهوية ومنع الاحتيال. ولكل طريقة نقاط قوة تجعلها مناسبة لحالات استخدام مختلفة، سواءً كان الهدف تقليل صعوبات التسجيل أو استيفاء المتطلبات التنظيمية الصارمة.

توفر القياسات الحيوية النشطة مستوىً عاليًا من التحكم وضمانًا للمستخدم. وهي مناسبة تمامًا لسيناريوهات عالية المخاطر، مثل التسجيل الرقمي، والتحقق من هوية العميل عن بُعد، والمعاملات المالية. أما القياسات الحيوية السلبية، فتوفر تجربة تحقق سلسة من الخلفية، مما يجعلها مثالية لتسجيل الدخول عبر الهاتف المحمول، وجلسات الإعادة، والكشف الفوري عن الاحتيال.

يقتصر الاختيار بين القياسات الحيوية النشطة والسلبية على المنظمة النهج القائم على المخاطربخلاف القياسات الحيوية الفسيولوجية، التي تعتمد على خصائص فيزيائية ثابتة مثل بصمات الأصابع، تُحلل القياسات الحيوية السلوكية السلبية تصرفات المستخدم آنيًا. وتقوم بذلك دون مقاطعة رحلة المستخدم، مما يجعلها فعّالة للغاية للتحقق السلس.

الحل الأمثل هو الحل الذي يناسب نموذج المخاطر الخاص بك، وتوقعات عملائك، وبيئة الامتثال. تدمج العديد من المؤسسات كلا الطريقتين لإنشاء نظام متعدد الطبقات يتكيف ديناميكيًا مع المخاطر والسياق.

ينبغي عليك اختيار طريقة تُلبي احتياجاتك من التحقق، مع توفير تجربة مستخدم آمنة وسلسة تُبقي عملك في مأمن من التهديدات المُتطورة. لمزيد من المعلومات حول كيفية تحسين عمليات عملك من خلال عمليات التحقق البيومترية النشطة أو السلبية، يُرجى زيارة: تواصل مع فريقنا المتخصص في الامتثال اليوم.

الأسئلة الشائعة

كيف تختلف عمليات التحقق البيومترية النشطة والسلبية؟

تتطلب عمليات الفحص النشطة من المستخدمين القيام بإجراء ما، مثل الرمش أو تحريك الرأس. تعمل عمليات الفحص السلبية في الخلفية، حيث تكتشف حيوية الحركة والعمق والملمس دون تدخل المستخدم. توفر الطرق النشطة ضمانًا أعلى، بينما تُحسّن الطرق السلبية سهولة الاستخدام.

متى يجب على الشركات استخدام القياسات الحيوية السلبية بدلاً من النشطة؟

تُعد المقاييس الحيوية السلبية مثاليةً للتدفقات منخفضة الاحتكاك، مثل تسجيل الدخول عبر الهاتف المحمول، وإعادة مصادقة التطبيقات، أو تسريع عملية التسجيل. فهي تتيح التحقق دون مقاطعة المستخدم، مما يجعلها فعّالة في تحسين معدلات التحويل مع الكشف الفوري عن الاحتيال.

هل عمليات التحقق البيومترية متوافقة مع لوائح KYC و AML؟

نعم. يدعم التحقق البيومتري الامتثال لمعايير "اعرف عميلك" و"مكافحة غسل الأموال" من خلال إثبات وجود شخص حقيقي. صُممت حلول ComplyCube لتلبية المعايير التنظيمية العالمية، بما في ذلك اللائحة العامة لحماية البيانات (GDPR)، وهي موثوقة من قِبل القطاعات الخاضعة للتنظيم لتلبية متطلبات ضمان الهوية.

هل يمكن استخدام الفحوصات البيومترية النشطة والسلبية معًا؟

نعم. تستخدم العديد من المؤسسات عمليات التحقق السلبية افتراضيًا، ثم تُصعّدها إلى عمليات تحقق نشطة عند اكتشاف المخاطر. يُوازن هذا النهج متعدد الطبقات بين تجربة المستخدم ومنع الاحتيال، ويتكيف ديناميكيًا مع السياق، وإشارات الجهاز، ومستويات مخاطر المعاملات.