ملخص: لقد تطورت تقنية Deepfakes من مستجدات الذكاء الاصطناعي إلى تهديد خطيرمن أجل الاستقرار العالمي، تمكين الاحتيال والمعلومات المضللة على نطاق واسع. تأثيرها على الانتخابات والثقة العامة وأمن الأعمال ينمو بسرعة ويطالب اهتمام عاجليستكشف هذا الدليل كيفية برنامج كشف التزييف العميق و التحقق من الهوية أو حلول IDV مثل التحقق البيومتري والتحقق من الوثائق يمكن أن يساعد التخفيف من المخاطر و حماية النزاهة الرقمية.

ما هو Deepfake؟

اشتُقّ اسم "التزييف العميق" من تقنية الذكاء الاصطناعي المعروفة باسم "التعلم العميق". تُعلّم خوارزميات التعلم العميق نفسها حل مشاكل بالغة التعقيد. فمن خلال تحليل مجموعات بيانات ضخمة، يُمكنها توليد محتوى فائق الواقعية، مع تبديل الوجوه بسلاسة في صور ومقاطع فيديو ومقاطع صوتية وغيرها.

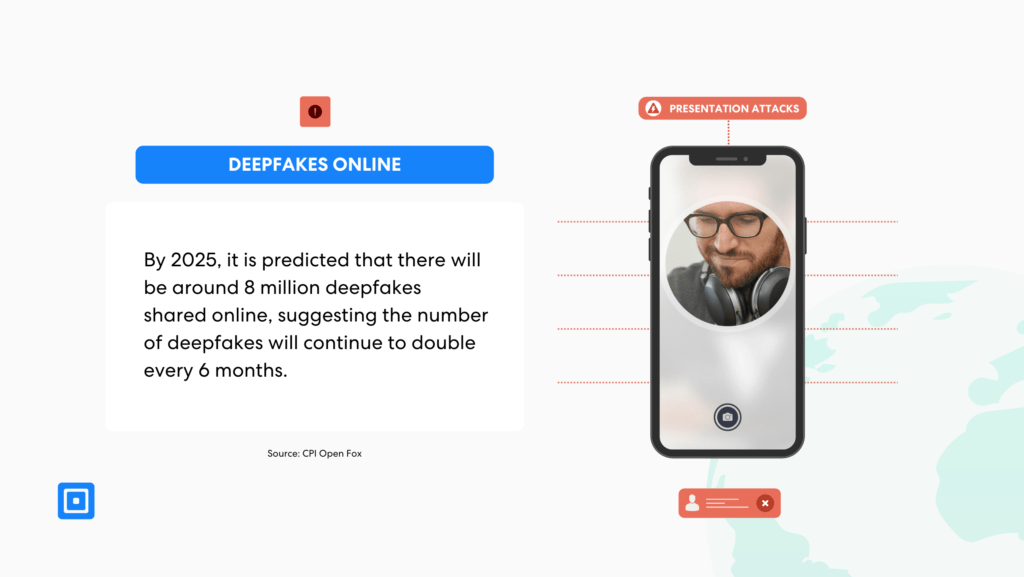

يتجه العالم بسرعة نحو أزمة التزييف العميق. في الوقت نفسه، تتزايد المخاوف بشأن تأثير تقنية الذكاء الاصطناعي هذه على المؤسسات. في الواقع، تُعيد هذه التقنية بالفعل تشكيل المشهد الاجتماعي والاقتصادي والسياسي العالمي. مع ذلك، ازدادت المخاوف بشأن نزاهة الانتخابات مؤخرًا، وخضعت لتدقيق مكثف.

ما هو اكتشاف Deepfake؟

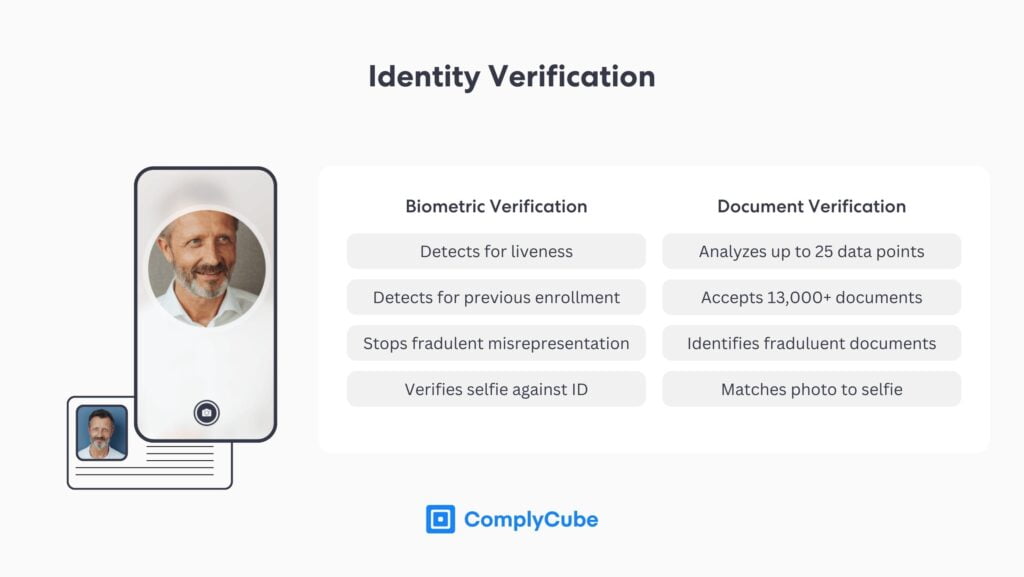

يتعرف برنامج كشف التزييف العميق على الصور أو الأصوات أو مقاطع الفيديو المُعدّة بشكل مصطنع لتبدو واقعية للغاية. واليوم، تُدمج الشركات حلول التحقق من الهوية، مثل عمليات التحقق من الوثائق والتحقق البيومتري، للكشف عن أنماط لا وجود لها في "المحتوى الحقيقي".

إن حلول التحقق من الهوية المدعومة بالذكاء الاصطناعي أصبحت بسرعة الطريقة الوحيدة لمكافحة تقنية التزييف العميق بشكل موثوق والتخفيف من هذا النوع من الاحتيال في الهوية. وبالمقارنة مع الإنسان، يمكن لهذه التقنيات تحديد المحتوى المزيف بشكل أكثر فعالية، حيث تكون قادرة على معالجة المزيد من البيانات خلال فترة زمنية معينة، بشكل أكثر دقة، وبتكلفة أكثر فعالية.

في سبتمبر 2023، أصدرت ثلاث وكالات رئيسية لإنفاذ القانون، وهي وكالة الأمن القومي (NSA)، ومكتب التحقيقات الفيدرالي (FBI)، ووكالة الأمن السيبراني وأمن البنية التحتية (CISA)، ورقة بحثية تعلن أن تهديدات التزييف العميق قد زادت بشكل كبير وأن التقنيات الآلية والوقائية ضرورية.

التهديدات من الوسائط الاصطناعية، مثل لقد زادت عمليات التزييف العميق بشكل كبير.

مع تزايد تهديدات التزييف العميق في مختلف القطاعات، أصبحت الحاجة إلى التحقق من الهوية أكثر إلحاحًا. تُمثل حلول التحقق من الهوية، التي تجمع بين التحقق من الوثائق والتحقق من البيانات الحيوية والكشف عن صحة الهوية، الآن دفاعًا حاسمًا ضد الاحتيال المُدار بالذكاء الاصطناعي.

التحقق من الوثيقة

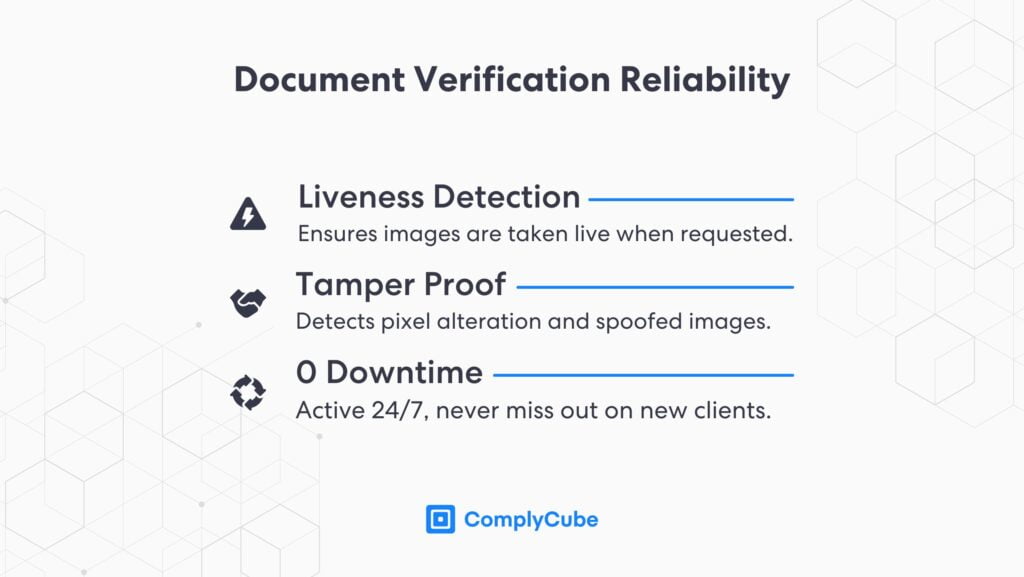

التحقق من الوثيقة يُعدّ التزييف العميق إحدى الخطوتين الرئيسيتين في عمليات مكافحة غسل الأموال، ومعرفة العميل، والتحقق من الهوية. يستخدم هذا النظام محرك تحقق مُدعّم بالذكاء الاصطناعي لقراءة مستندات معرفة العميل، مثل رخصة القيادة، في أقل من 15 ثانية. في الواقع، تُكتشف العديد من محاولات الاحتيال باستخدام التزييف العميق أولاً من خلال الشذوذ الذي يُكتشف أثناء التحقق من المستندات، مما يجعله عنصرًا أساسيًا في أي تقنية برمجية للكشف عن التزييف العميق.

يوفر التحقق من صحة المستندات واستخراج البيانات المتاحة في آنٍ واحد مستوىً عاليًا من ضمان الهوية. كما يعمل كبرنامج أولي للكشف عن التزييف العميق، إذ يمكنه تحديد صور بطاقات الهوية المصطنعة. لمزيد من المعلومات حول جيل الذكاء الاصطناعي، والتحقق من المستندات، وطرق الكشف عن التزييف العميق، اقرأ الاحتيال التوليدي بالذكاء الاصطناعي والتحقق من الهوية.

التحقق البيومتري

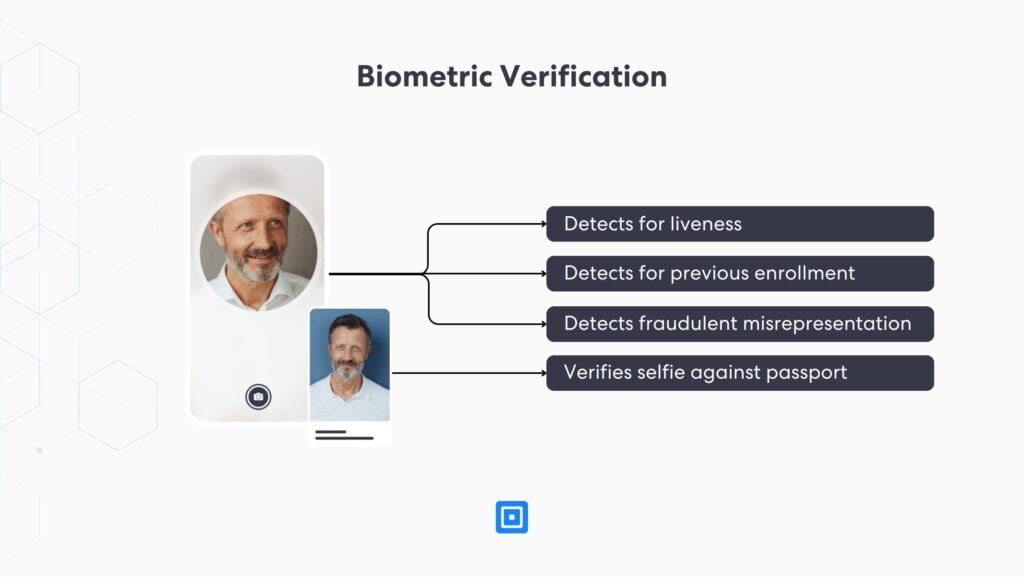

التحقق البيومتري تستخدم تقنيات التعرف على الوجه والتعرف على السمات الحيوية القوية لمسح البيانات الحيوية للمستخدم والتحقق منها والمصادقة عليها. من خلال تحليل المعلومات الحيوية، مثل ملامح الوجه والتعبيرات الدقيقة ولون البشرة والملمس (أحيانًا باستخدام بيانات بديلة مثل مسح القزحية)، تعمل هذه العملية كأداة للكشف عن الحيوية وتمنع هجمات العرض، مثل التزييف العميق.

لا تزال المصادقة البيومترية من أكثر الطرق موثوقية للتحقق من الهوية. ورغم صعوبة تزوير البيانات البيومترية، حتى مع استخدام الذكاء الاصطناعي، إلا أن كشف التزييف العميق لا يزال صعبًا للغاية.

تلعب حلول التحقق من الهوية (IDV) الآلية دورًا محوريًا في عمليات التحقق الحديثة من الهوية، ودمج العملاء، والمصادقة. فهي تُمكّن المؤسسات من التعامل مع كميات كبيرة من عمليات التحقق بدقة وعلى نطاق واسع. لمزيد من المعلومات، اقرأ مزايا التحقق البيومتري.

التزييف العميق ونزاهة الانتخابات

غالبًا ما يستخدم المخربون تقنية التزييف العميق لتقويض الانتخابات. يمكنهم نشر معلومات كاذبة والتلاعب بالرأي العام. وقد وجد معهد آلان تورينج أن ما يقرب من تسعة من كل عشرة أشخاص قلقون بشأن تأثير تقنية التزييف العميق على نتائج الانتخابات.

يعكس هذا القلق مخاطر حقيقية. فقد نشر جهات فاعلة بالفعل تسجيلات صوتية وفيديوهات مفبركة لشخصيات سياسية بارزة، بما في ذلك مقاطع صوتية ومرئية مفبركة بهدف تضليل الناخبين.

قبل الانتخابات العامة البريطانية لعام ٢٠٢٤، ابتكرت جهات مجهولة مقاطع فيديو مُزيفة تُحاكي أصوات رئيس الوزراء ريشي سوناك، وزعيم حزب العمال كير ستارمر، وعمدة لندن صادق خان. ووزّعوا هذه المقاطع على مواقع التواصل الاجتماعي، لتصل إلى مئات الآلاف من الناخبين المُحتملين، مُغذّيةً بذلك المفاهيم الخاطئة لدى الجمهور.

شملت هذه التلاعبات فضائح فساد زائفة ومزاعم مضللة حول مواقف ونوايا سياسية. ونتيجةً لذلك، قد يُسبب هذا المحتوى ضررًا بالغًا، لا سيما عندما يجد الناخبون صعوبة في التمييز بين الحقيقي والمزيف.

اكتشاف التزييف العميق والاستجابة له

يزداد كشف التزييف العميق صعوبةً، حتى بالنسبة لشركات التكنولوجيا العملاقة مثل ميتا وجوجل ومايكروسوفت، والتي تعهدت جميعها بمكافحة الذكاء الاصطناعي المُضلِّل في الانتخابات. ينبع هذا التحدي من التطور المتزايد لأدوات الذكاء الاصطناعي المُولِّدة، التي تُنتج الآن صورًا تكاد تكون غير قابلة للتمييز عن الواقع. يجب على الشركات دمج حلول التحقق من الهوية (IDV) وواجهات برمجة التطبيقات للكشف الفوري لمنع التهديدات قبل ظهورها.

على سبيل المثال، أشار رئيس الشؤون العالمية في شركة ميتا، نيك كليج، إلى التحديات في تحديد المحتوى الذي تم إنشاؤه بواسطة الذكاء الاصطناعي، التأكيد على أن الجهات الخبيثة يمكنها إزالة العلامات غير المرئية التي تشير عادةً إلى التلاعب.

إن تهديد التزييف العميق عالمي. ويبدو أنه يلاحق الأحداث الدولية. في أمريكا، تُحاكي التزييفات العميقة تم استخدام صوت الرئيس جو بايدن في مكالمة آلية لمشاركة معلومات كاذبة حول الانتخابات. تسلط هذه الحادثة الضوء على قدرة تقنية التزييف العميق على قمع مشاركة الناخبين.

يتجاوز هذا التحدي مجرد الكشف. فبمجرد انتشار التزييف العميق، غالبًا ما يُسبب ضررًا قبل أن يتمكن مدققو الحقائق من دحضه. يجب على المنصات اتخاذ إجراءات قبل نشر المحتوى الاحتيالي. ينبغي على شبكات التواصل الاجتماعي، مثل X (المعروف سابقًا باسم تويتر) وفيسبوك وإنستغرام، اعتماد برامج كشف التزييف العميق مع إمكانية المسح قبل التحميل والكشف الفوري عن المحتوى الحقيقي عبر حزم تطوير البرامج (SDKs) وواجهات برمجة التطبيقات (APIs).لمزيد من المعلومات، اقرأ التكامل مع SDK للكشف عن الحياة.

اكتشاف التزييف العميق في التحقق من الهوية

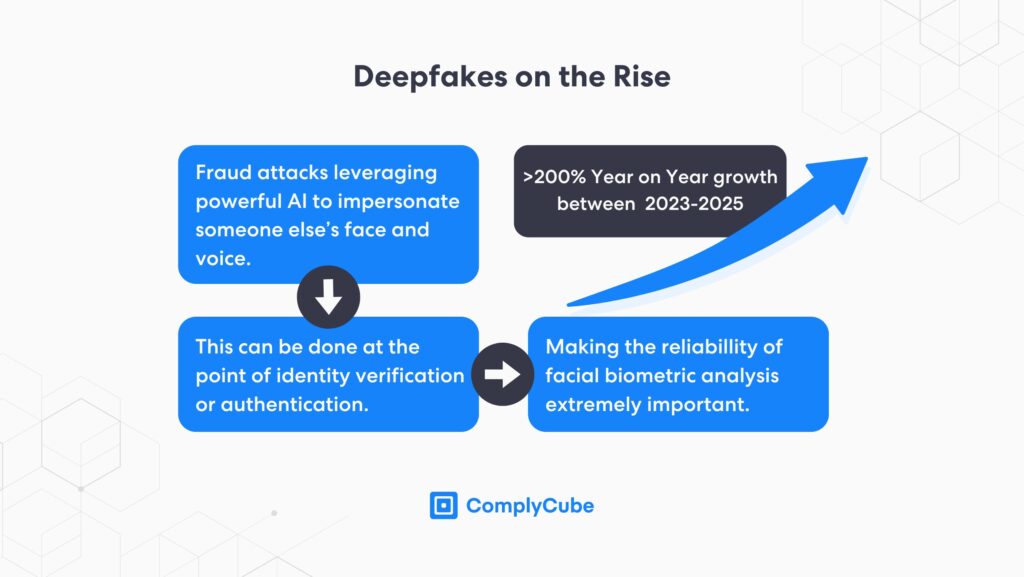

إلى جانب منصات التواصل الاجتماعي، أصبحت عمليات التزييف العميق وسيلة احتيال رئيسية في مختلف القطاعات. واليوم، تُمثل خطرًا رئيسيًا للاحتيال في الخدمات المالية، فقد أصبحت وسيلة احتيال رئيسية في مختلف القطاعات المالية، بدءًا من تطبيقات الخدمات المصرفية والتداول وصولًا إلى منصات العملات المشفرة وخدمات الدفع. يستخدم المجرمون عمليات التزييف العميق يوميًا لتجاوز التحقق من الهوية، واستنزاف الأموال، وفتح حسابات لدى مقدمي خدمات الائتمان.

يشكل الذكاء الاصطناعي التوليدي أكبر تهديد للصناعة [المالية]، من المحتمل أن يؤدي ذلك إلى وصول خسائر الاحتيال إلى 1.6 تريليون دولار في الولايات المتحدة بحلول عام 2027، ارتفاعًا من $12.3 مليار في عام 2023.

يشير هذا التنبؤ إلى أن عمليات الاحتيال باستخدام التزييف العميق قد ترتفع بأكثر من 200% خلال أربع سنوات، لتبرز كمحرك رئيسي للجرائم المالية العالمية. ولمنع هذه الزيادة، يجب على المؤسسات الاستثمار في برامج متطورة للكشف عن التزييف العميق قادرة على تحديد المحتوى الاصطناعي قبل أن يؤدي إلى خسائر مالية.

تآكل الثقة بسبب التكنولوجيا الاحتيالية

وبعيدا عن الانتخابات، يشكل انتشار تقنية التزييف العميق تهديدا أوسع للثقة العامة والخاصة في المعلومات والهوية. ومع انتشار تقنية التزييف العميق على نحو متزايد، أصبح الناس متشككين بشكل متزايد في وسائل الإعلام التي يستهلكونها. وقد يؤدي هذا التشكك في وسائل الإعلام إلى ظاهرة تعرف باسم عائد الكذاب حيث يُتيح احتمال وجود محتوى مزيف للأفراد إمكانية الإنكار المعقول، مما يُقوّض المساءلة والحقيقة. يمكن لحلول التحقق من الهوية أن تُساعد المؤسسات على التأكّد من الحقيقة من الباطل، واستعادة الثقة الرقمية في عصر خداع الذكاء الاصطناعي.

ومن الأمثلة الشائعة على هذه الظاهرة التغطية الإعلامية الضارة لشخصية عامة أو زعيم سياسي أو رجل أعمال. فالشك في وسائل الإعلام الأصيلة يسمح لهؤلاء الأفراد باللعب على هذه المشاعر العامة، واستخدامها لصالحهم للادعاء بأنها غير حقيقية. ومن السهل أن نرى كيف قد تتفاقم هذه الظاهرة.

دراسة حالة: عملية احتيال مزيفة للرئيس التنفيذي لشركة Arup واحتيال بقيمة $25 مليون دولار

في أوائل عام ٢٠٢٥، استخدم مجرمو الإنترنت الذكاء الاصطناعي التوليدي لانتحال شخصيات كبار المسؤولين التنفيذيين في شركة أروب، بمن فيهم الرئيس التنفيذي، خلال مكالمة فيديو مزيفة مع موظف مالي في مكتب الشركة في هونغ كونغ. واعتقادًا منه بأن الطلب مشروع، حوّل الموظف مبلغ ١٫٧ تريليون دولار أمريكي إلى حسابات يسيطر عليها المحتالون.

عكس مقطع الفيديو المُزيّف بدقة أسلوب التواصل الداخلي لشركة أروب، وظهر فيه العديد من "المسؤولين التنفيذيين" المُزيّفين. والجدير بالذكر أن المهاجمين درسوا هيكلية الشركة وسير عملها، جامعين تقنية التزييف العميق مع هندسة اجتماعية مُستهدفة. ونتيجةً لذلك، لم يجد الموظف أي مبرر للتشكيك في هذا التفاعل. وبحلول الوقت الذي كشفت فيه عمليات التحقق من الهوية عن عملية الاحتيال، كانت الأموال غير قابلة للاسترداد.

تُبرز هذه الحالة مدى سهولة تجاوز تقنيات التزييف العميق لأساليب التحقق التقليدية. لذلك، يجب على المؤسسات اعتماد حلول التحقق من الهوية بالقياسات الحيوية الآنية، مع برامج للتحقق من القياسات الحيوية الآنية وكشف التزييف العميق لمواجهة هذه التهديدات. في نهاية المطاف، تُعدّ حادثة أروب بمثابة تحذير واضح بأن حتى الشركات العالمية ذات الموارد الكافية لا تزال عُرضة للاحتيال المُستخدم في التزييف العميق.

بناء الثقة على نطاق واسع باستخدام برامج الكشف عن التزييف العميق

في حين أن مخاطر التزييف العميق مفهومة جيدًا، إلا أن الاستجابات التنظيمية لا تزال مجزأة. في الولايات المتحدة، لا تزال التشريعات الوطنية غائبة، ومع ذلك، فقد سنّت 20 ولاية على الأقل قوانين تستهدف التزييف العميق المتعلق بالانتخابات. ومع ذلك، لم تتجسد بعد استراتيجية فيدرالية متماسكة. في غضون ذلك، قسم أقرت وزارة الخزانة التقنيات الآلية مثل التحقق البيومتري والتحقق من الوثائق باعتبارها من أكثر الأدوات فعالية لمنع ومكافحة تقنيات الاحتيال الناشئة.

شهدت المملكة المتحدة أيضًا تقدمًا محدودًا. فبينما تحظر القوانين إنتاج وتوزيع مقاطع الفيديو الشخصية المزيفة الضارة، لم تُسنّ بعد لوائح أوسع نطاقًا تستهدف استخدامها في التلاعب بالانتخابات.

في الوقت الحالي، تقع على عاتق كل شركة مسؤولية تطبيق حلول التحقق من الهوية (IDV) التي تتضمن برامج كشف التزييف العميق كأداة رئيسية لمكافحة الاحتيال باستخدام التزييف العميق. بالإضافة إلى ذلك، يجب على المؤسسات مراعاة تهديدات التزييف العميق ضمن نهجها القائم على المخاطر (RBA) عند وضع استراتيجية لمكافحة غسل الأموال (AML).

النقاط الرئيسية

- تؤدي تقنية Deepfakes إلى زيادة كبيرة في عمليات الاحتيال على الهوية، متجاوزًا حلول IDV القياسية.

- نزاهة الانتخابات معرضة للخطر بشكل متزايد، حيث يتم استخدام الوسائط الاصطناعية لنشر المعلومات المضللة والتلاعب بالإدراك العام.

- تلعب عملية التحقق البيومترية دورًا حاسمًا في مكافحة التزييف العميق، باستخدام التعرف على الوجه، واكتشاف الحيوية، وتحليل التعبيرات الدقيقة.

- يعد التحقق من المستندات باستخدام الذكاء الاصطناعي أمرًا ضروريًا للكشف عن الهويات المزورة أو الاصطناعية، مما يتيح للشركات التحقق من صحة المستندات.

- ComplyCube يوفر منصة موحدة الذي يدمج التحقق من الهوية والتحقق من المستندات وبرامج الكشف عن التزوير العميق للحماية الكاملة من الاحتيال.

حوالي ComplyCube

لمكافحة الاحتيال المُدار بالذكاء الاصطناعي، أصبحت برامج كشف التزييف العميق وحلول التحقق من الهوية (IDV) ضرورية. تستخدم هذه الأدوات الذكاء الاصطناعي التوليدي لتحليل أنماط البيانات نفسها المستخدمة في إنشاء التزييف العميق، مما يُساعد على كشف المحتوى المُصطنع ومنع الاحتيال. تلعب حلول ComplyCube للتحقق من المستندات والبيانات الحيوية دورًا رئيسيًا في هذه العملية، مما يُمكّن المؤسسات حول العالم من مصادقة المستخدمين ومنع محاولات التزييف العميق.

تم إنشاء المزود الرائد لحلول التحقق من الهوية لمكافحة التهديدات المتزايدة للمنهجيات الاحتيالية المبتكرة في القرن الحادي والعشرين. من خلال الاستفادة من خوارزميات الذكاء الاصطناعي والتعلم الآلي المتقدمة، تقدم منصة ComplyCube خدمات التحقق من الهوية والتحقق البيومتري الشاملة، مما يضمن حماية قوية ضد الاحتيال على الهوية والمحتوى المزيف.

تتميز خدماتهم بحل مرن وقابل للتخصيص، ويمكن تصميمها وفقًا لتحليل المخاطر المؤسسية للشركة لمساعدة الشركات على تحسين بروتوكولات الأمان الخاصة بها، والحفاظ على الامتثال للمعايير التنظيمية، وبناء الثقة مع عملائها في عالم رقمي متزايد. لمزيد من المعلومات، تواصل مع أحد المتخصصين في الامتثال اليوم.

الأسئلة الشائعة

ما هو الديب فيك وكيف يعمل؟

التزييف العميق هو شكل من أشكال الوسائط الاصطناعية، مثل الفيديو أو الصورة أو الصوت، يُنشأ باستخدام خوارزميات التعلم العميق. تتدرب أنظمة الذكاء الاصطناعي هذه على مجموعات بيانات ضخمة لمحاكاة السمات البشرية الدقيقة، بما في ذلك تعابير الوجه وأنماط الكلام. ونتيجة لذلك، يمكن للتزييف العميق أن يُحاكي أصوات ووجوه وسلوكيات الأشخاص الحقيقيين بشكل مقنع. وكثيرًا ما يستخدمه المُهدّدون لنشر معلومات مضللة أو انتحال هويات الأفراد أو ارتكاب عمليات انتحال هوية.

كيف يمكنك معرفة ما إذا كان الفيديو أو الصوت أو الصورة مزيفة؟

يمكن تحديد مقاطع الفيديو المزيفة باستخدام أدوات كشف مدعومة بالذكاء الاصطناعي، تُحلل التناقضات. ومع ذلك، تبحث برامج كشف مقاطع الفيديو المزيفة عن أي شذوذ في تناسق الوجه، أو أنماط الرمش، أو الإضاءة، أو تشوهات الخلفية. بالإضافة إلى ذلك، تستطيع الأنظمة المتقدمة مسح البيانات الوصفية واكتشاف آثار التلاعب غير المرئية للعين البشرية. في حين أن الكشف اليدوي غير موثوق، إلا أن الحلول الآلية قادرة على تمييز المحتوى المزيف بدقة عالية.

ما هو التحقق البيومتري وكيف يوقف التزييف العميق؟

التحقق البيومتري هو نوع من التحقق من الهوية يُوثّق هوية الشخص من خلال تحليل السمات البيولوجية الفريدة. يأخذ هذا التحقق في الاعتبار، في أغلب الأحيان، ملامح الوجه أثناء التفاعل المباشر. ويستخدم خاصية كشف الحيوية لضمان وجود شخص حقيقي. هذا يمنع محاولات التزييف باستخدام الصور الثابتة أو مقاطع الفيديو أو الوجوه المُولّدة بالذكاء الاصطناعي. ونظرًا لصعوبة اجتياز الوسائط المُصنّعة لهذه الفحوصات الفورية، يظل التحقق البيومتري من أكثر الأدوات فعالية في منع التزييف العميق.

كيف تؤثر تقنية Deepfakes على الانتخابات والديمقراطية؟

يُستخدَم التزييف العميق بشكل متزايد لنشر روايات سياسية زائفة، وانتحال شخصيات المرشحين، وتضليل الناخبين. على سبيل المثال، يُمكنه انتحال شخصيات المرشحين السياسيين، ونشر روايات زائفة، وتقويض ثقة الناخبين. وبالتالي، يُقوِّض هذا شرعية الانتخابات ويُضرّ بأسس المؤسسات الديمقراطية. ويُعَدّ التدخل في الانتخابات من خلال التزييف العميق الآن مصدر قلق أمني مُعترف به في العديد من الدول.

ما الذي يجعل ComplyCube فعالاً كبرنامج للكشف عن التزييف العميق؟

يجمع نظام ComplyCube بين التحقق من المستندات المدعوم بالذكاء الاصطناعي، والمصادقة البيومترية، والتحقق الفوري من الهوية للكشف عن عمليات الاحتيال القائمة على التزييف العميق. تُحدد تقنية الكشف عن حيوية البيانات الوسائط المُصنّعة، وتُوقف الهويات الاحتيالية قبل التسجيل. علاوة على ذلك، يُحلل ComplyCube كلاً من المستندات وبيانات الوجه بحثاً عن أي علامات تلاعب، مما يضمن تحييد تهديدات التزييف العميق دون المساس بتجربة المستخدم أو الامتثال. يحظى ComplyCube بثقة الشركات العالمية، ويضمن الحد من تهديدات التزييف العميق دون المساس بتجربة المستخدم أو الامتثال.