من فتح حساب مصرفي إلى التسجيل في خدمة جديدة، أصبح التحقق من هوية المستخدم ركنًا أساسيًا في عملية انضمام العملاء الآمنة في ظلّ عالمنا الرقمي اليوم. علاوة على ذلك، فهو يضمن وصول المستخدمين الشرعيين فقط إلى الخدمات، مما يُبعد المحتالين والمجرمين.

في بداية عام 2024، أكثر من 570 مليون جنيه إسترليني تمت سرقتها من أنشطة احتيالية حيث يستهدف الأشخاص السيئون الأشخاص الأبرياء.

أفضل طريقة لحماية أعمالك من الاحتيال هي منع حدوثه من البداية. يُعدّ التحقق من الهوية عبر الإنترنت أداة فعّالة لمنع الاحتيال، ومكافحة غسل الأموال، وبناء ثقة العملاء.

وظيفة التحقق من هوية المستخدم

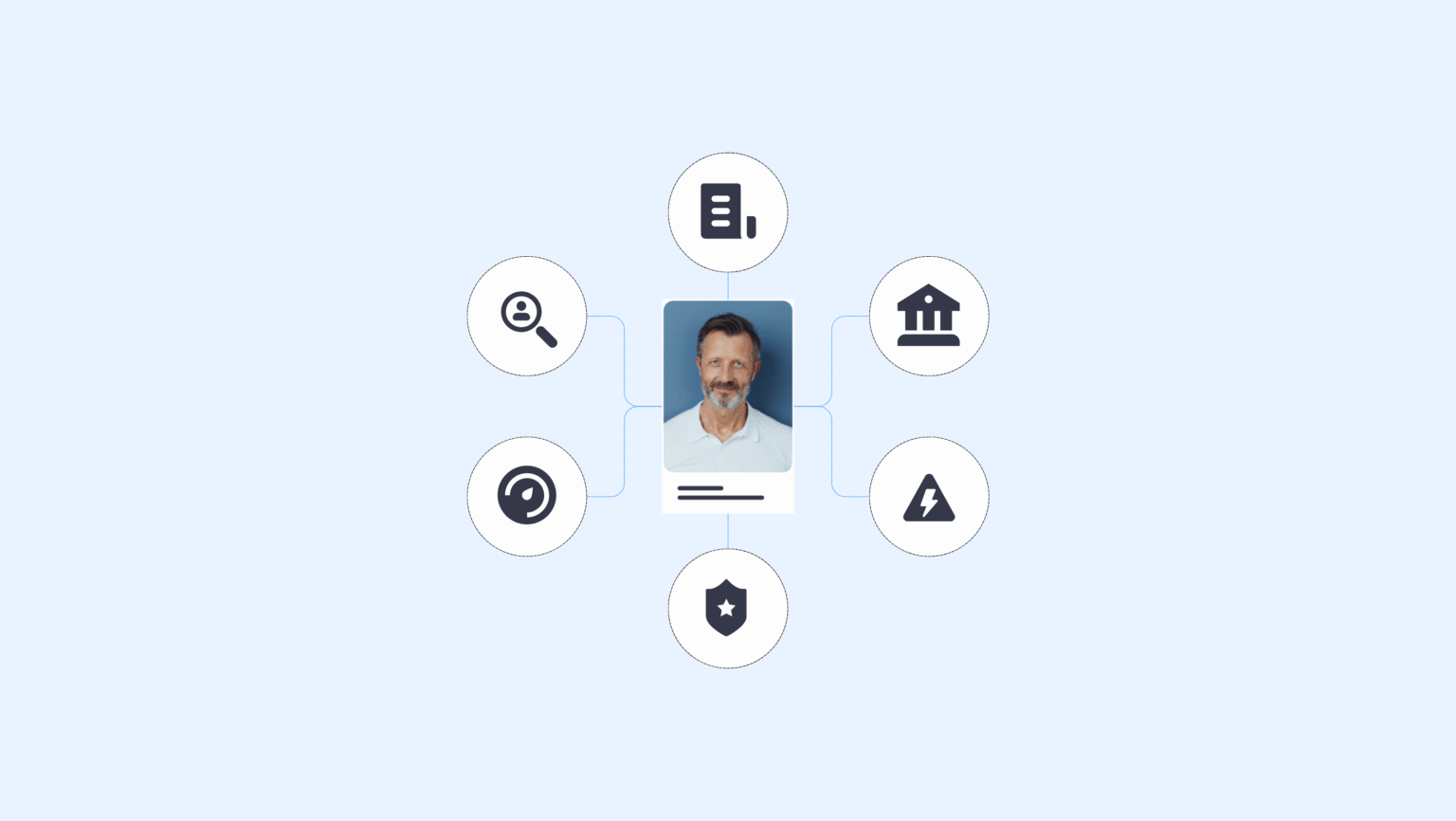

هويتك كمستخدم هي مجموع الخصائص المهمة، مثل اسمك وتاريخ ميلادك وبطاقات الهوية الحكومية الرسمية، وحتى بياناتك البيومترية. هذه الخصائص تُكوّن هويتك الفريدة، والتي تُستخدم في التحقق من الهوية (IDV) لتأكيد هويتك الحقيقية. يُمكّن التحقق الرقمي من الهوية الشركات من التحقق من هوية الأشخاص وتصميم بيئة آمنة لمستخدميها وعملائها. كما يُمكّنها من خدمة العملاء الشرعيين الذين تم التحقق منهم بنجاح، مع منع المعاملات غير المشروعة وانتحال الهوية.

ماذا ينطوي عليه التحقق من الهوية؟

تتضمن عملية التحقق من الهوية خطوات متعددة. واليوم، تستفيد الشركات من أحدث التقنيات، مثل المصادقة البيومترية والبصرية، لتعزيز... تعزيز دمج العملاء وجهود الحماية من الاحتيال.

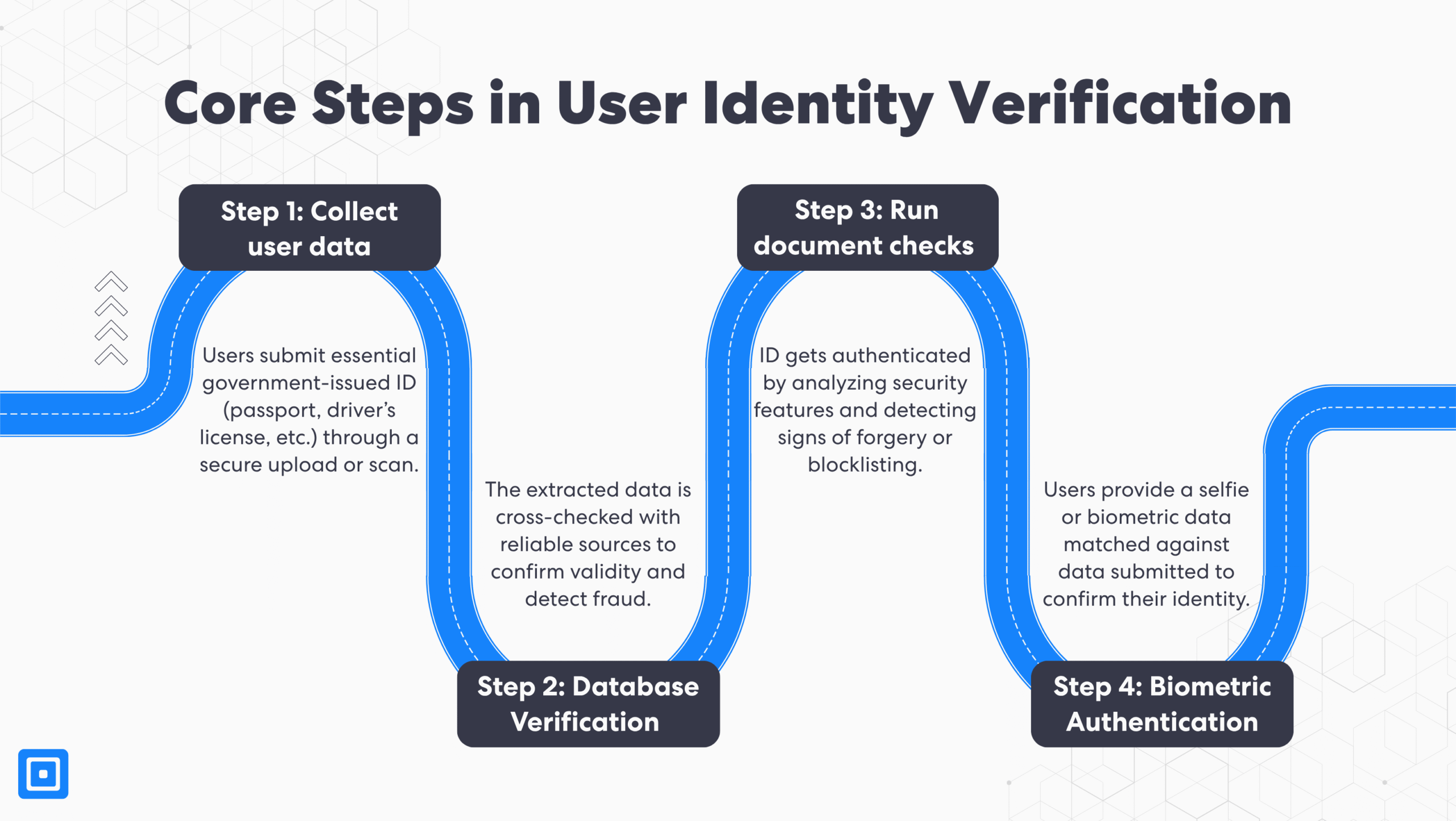

عادةً، الخطوات المتبعة في التحقق من الهوية هي:

- جمع بيانات المستخدم: تجمع المؤسسات بيانات المستخدمين باستخدام أنواع مختلفة من بطاقات الهوية، وفقًا للأنظمة والمنطقة التي تعمل فيها. ومن أنواع بطاقات الهوية الحكومية الشائعة جوازات السفر، ورخص القيادة، والمعرفات الفريدة مثل أرقام الضمان الاجتماعي.

- التحقق من قاعدة البيانات: سيتم مقارنة المعلومات المقدمة مع مصادر موثوقة، بما في ذلك مكاتب الائتمان، ومصادر البيانات الحكومية، وهيئات المرافق، وقواعد البيانات التجارية.

- التحقق من صحة المستندات: ال المستندات التي تم تحميلها سيتم التحقق منها وتصنيفها على أنها شرعية أو ما إذا كانت قد تعرضت للاختراق أو التزوير أو النسخ من الإنترنت أو منتهية الصلاحية أو حتى تم إدراجها في القائمة المحظورة.

- التحقق البيومتري: تتضمن هذه الخطوة تقنية التعرف على الوجه أو المعلومات البيومترية لمطابقة الخصائص الجسدية الفريدة للمستخدم مع الهوية المقدمة، مما يضمن أن الشخص هو من يدعي أنه هو.

تطور أساليب التحقق من الهوية الرقمية

لقد تجاوزت أساليب التحقق من الهوية مجرد عمليات التحقق البسيطة. تُضيف المؤسسات مستويات أمان إضافية إلى عمليات التحقق من الهوية لديها لتصعيب اختراق البيانات. إليك بعض الأساليب الشائعة الآخذة في الانتشار:

الإجابة على أسئلة الأمان

يقدم المستخدمون إجابات شخصية على أسئلة الأمان، وهي مُعرِّفات فريدة لهوية الشخص. تشمل هذه الأسئلة "ما اسم حيوانك الأليف الأول؟" أو "ما اسم عائلة والدتك قبل الزواج؟"، خاصةً أثناء استعادة كلمة المرور أو كخطوة مصادقة إضافية.

إرسال رموز التحقق

إرسال رمز تحقق لمرة واحدة إلى هاتف المستخدم عبر رسالة نصية قصيرة أو بريد إلكتروني يساعد على تأكيد هويته ويمنع الوصول غير المصرح به. تضمن هذه الطريقة أن يتمكن أصحاب الحسابات الشرعيين فقط من إكمال تسجيل الدخول أو التسجيل، مما يقلل من خطر الاحتيال. تتطلب منصات شائعة مثل واتساب وفيسبوك من المستخدمين إدخال رمز على هواتفهم لإنشاء حساب جديد أو إكمال عملية تسجيل الدخول.

المصادقة متعددة العوامل (MFA) أو المصادقة ثنائية العوامل (2FA):

غالبًا ما تجمع المؤسسات، وخاصة البنوك، بين طريقتين أمنيتين أو أكثر كطبقة إضافية. تُسمى هذه الطريقة المصادقة الثنائية أو متعددة العوامل. ومن الأمثلة الشائعة طلب كلمة مرور، بالإضافة إلى رمز تحقق يُرسل إلى تطبيق المصادقة، أو حتى معلومات بيومترية.

المصادقة البيومترية المتقدمة:

الكشف عن الحياة، بما في ذلك تحليل عمق الوجه، وكشف التعبيرات الدقيقة، والتعرف على الانسداد، تحمي الشركات من عمليات التزييف العميق المعقدة. إضافةً إلى ذلك، يُستخدم مسح بصمات الأصابع والتعرف على الصوت بشكل متزايد للتحقق من هوية المستخدم.

إرساء الشفافية والثقة لدى المستخدم

قد تكون إدارة التحقق من الهوية والخصوصية معقدة. حماية خصوصية المستخدم هي مفتاح بناء ثقة العلامة التجارية والامتثال للجهات التنظيمية. يجب على حلول التحقق من الهوية ومورديها التحلي بالشفافية بشأن:

- جمع البيانات: لأي سبب يتم جمع البيانات، وما هي المعلومات المحددة التي يتم جمعها؟

- تخزين البيانات: أين ستُخزَّن البيانات؟ كيف تُخزَّن البيانات بأمان، ولأيِّ مدة؟

- حماية البيانات: ما هي أنواع التدابير أو التقنيات الأمنية المستخدمة للتوافق مع قوانين الخصوصية؟

- موافقة المستخدم: هل يحق للعميل الوصول إلى بياناته أو حذفها؟

الالتزام باللوائح المحلية والعالمية أمر بالغ الأهمية. على سبيل المثال، اللائحة العامة لحماية البيانات يفرض موافقة صريحة وحماية قوية للبيانات لمستخدمي الاتحاد الأوروبي والمملكة المتحدة.

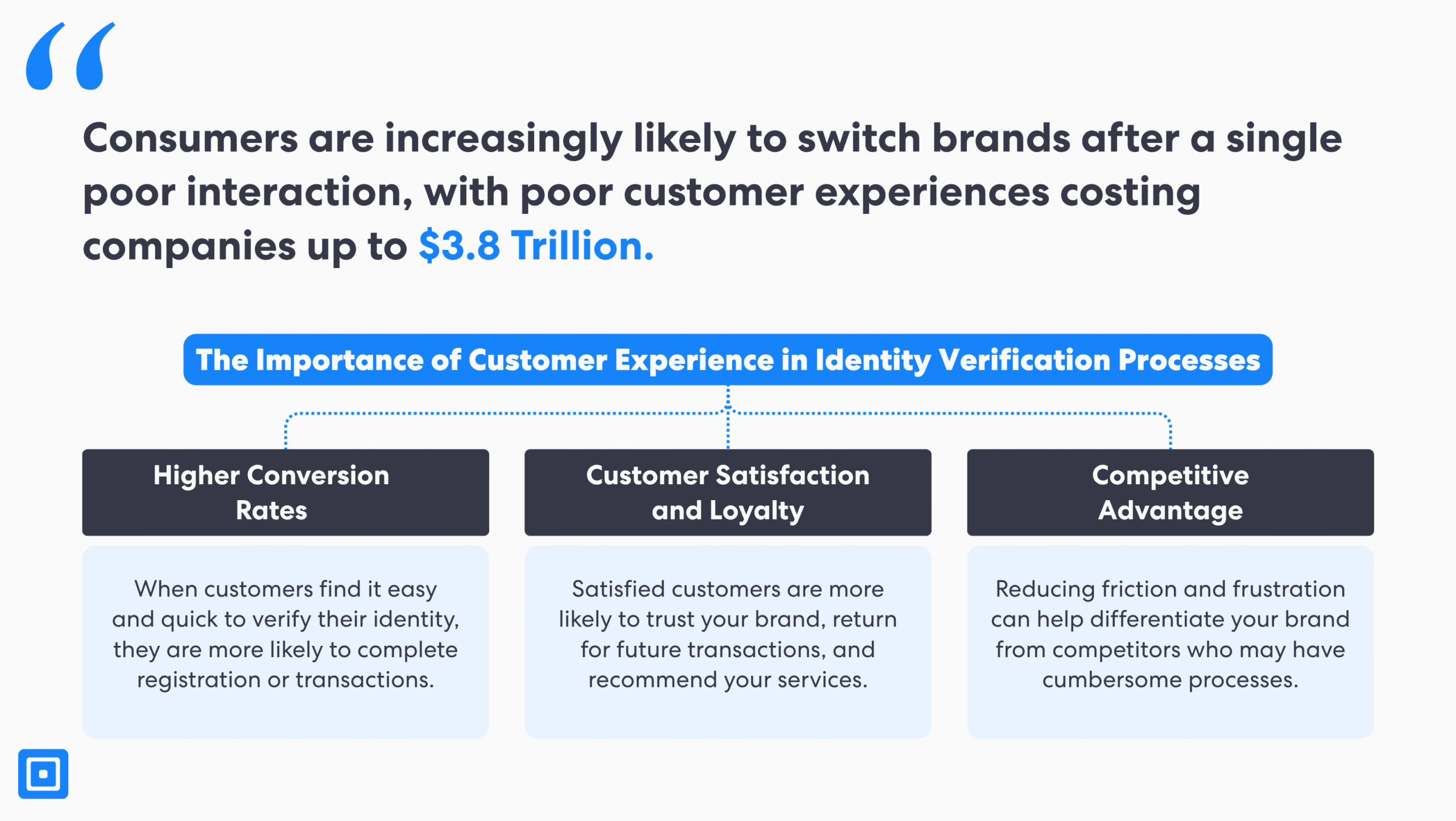

إعطاء الأولوية لعمليات دمج العملاء بسلاسة في أساليب التحقق من الهوية

يُعدّ دمج عملية إدخال سلسة للمستخدمين مفيدًا في زيادة معدلات التحويل. قد يكون طلب مستندات كثيرة أو خطوات غير ضرورية أمرًا محبطًا ويؤدي إلى ارتفاع معدل انقطاع المستخدمين. في المقابل، ستؤدي أساليب التحقق من الهوية المتساهلة إلى جذب المزيد من المحتالين.

فيما يلي أفضل الممارسات لبناء عملية دمج قوية:

- تعليمات واضحة خطوة بخطوة: استخدم الرموز المرئية والواجهات التي يسهل الوصول إليها والنص الواضح والموجز لإرشاد المستخدمين خلال العملية.

- تقديم الملاحظات: عند الضرورة، قدّم ملاحظاتك عند فشل المستخدم في التحقق. إضافةً إلى ذلك، قد يكون من المفيد توفير أكثر من محاولة للتحقق من هوية المستخدم، خاصةً مع أساليب التحقق الفوري التي قد تتأثر بضعف اتصال الواي فاي.

- المبادئ التوجيهية وبيانات الخصوصية: أدرج إرشادات، مثل أمثلة لتقديم مستند جيد مقابل تقديم مستند رديء. بالنسبة لبيانات الخصوصية، اشرح بوضوح كيفية جمع البيانات ومعالجتها.

- التضمين مع أنواع الهوية المتعددة: انتبه جيدًا لأنواع بطاقات الهوية التي تقبلها مؤسستك. فتمكين المستخدمين من اختيار وتقديم وثائق هوية متنوعة يُلبي احتياجاتهم المختلفة ويُقلل من الاحتكاك.

- الأدوات والتكاملات الآلية: تستخدم الشركات بشكل متزايد الذكاء الاصطناعي وأدوات التكامل الأخرى، مثل ميزة الاستخراج، للتعامل مع عمليات الفحص الروتينية وجعل التحقق من الهوية أسرع وأكثر أمانًا بشكل كبير.

إن تطبيق أفضل الممارسات هذه سيضمن للمؤسسات الحفاظ على مستوى عالٍ من الأمان، ومنع الاحتيال، والتخفيف من هجمات الهندسة الاجتماعية، مع بناء تجربة إيجابية للعملاء.

الاتجاهات الناشئة في برامج التحقق من الهوية

تستفيد برامج التحقق من الهوية الحديثة من أحدث التقنيات، بما في ذلك الذكاء الاصطناعي، والتعلم الآلي، والبلوك تشين، وأنظمة التحكم في الوصول، وغيرها. تُمكّن الشركات من تقديم خدمات أسرع لعملائها مع مراعاة الامتثال التنظيمي الصارم. أبرز الاتجاهات التي يُمكن ملاحظتها في عمليات التحقق من الهوية هي:

المراقبة المستمرة: برنامج التحقق من الهوية المتقدم لديه قدرات المراقبة المستمرة يتجاوز التحقق الأولي من الهوية. هذا يعني أن معاملات العميل وأنشطته الإلكترونية تُتابع باستمرار وبشكل فوري. سيتم الإبلاغ فورًا عن أي نشاط مشبوه، مما يعزز جهود منع الاحتيال ومكافحة غسل الأموال.

الفحوصات المعتمدة على الذكاء الاصطناعي: يدعم الذكاء الاصطناعي والتعلم الآلي عمليات التحقق من الهوية من خلال تحليل بطاقات الهوية الحكومية، ومسح الهويات الاصطناعية، وتحسين المصادقة البيومترية في ثوانٍ. يُعدّ اعتماد تقنيات الذكاء الاصطناعي خطوةً حاسمةً في التحقق من هوية الشخص وتعزيز الأمان بسرعة، مما يُحقق وفوراتٍ في التكاليف على المدى الطويل.

حلول الهوية اللامركزية: يختار المستخدمون معلومات هويتهم ويتحكمون بها بأنفسهم، عادةً باستخدام تقنية البلوك تشين. تُدار البيانات الحساسة من قِبل المستخدمين بدلاً من تخزينها في قواعد بيانات مركزية، مما يمنحهم مزيدًا من الخصوصية، ويقلل من خطر اختراق البيانات.

محافظ الهوية الرقمية: تشير هذه إلى التطبيقات أو الخدمات التي تتيح للمستخدمين تخزين مستنداتهم الإلكترونية. وهي تُمكّن المستخدمين من مشاركة هويتهم بسهولة عندما يكون ذلك مطلوبًا، مما يجعل عملية التحقق من العميل أسرع وأكثر أمانًا.

حلول التحقق من الهوية بدون كود أو باستخدام كود منخفض: تُمكّن حلول التحقق من الهوية فرق الامتثال من تصميم عمليات تحقق مُخصصة للعملاء دون الحاجة إلى معرفة برمجية. ويمكن للشركات توقع سير عمل إعداد أكثر بساطة ومرونة، مما يُمكّنها من اتخاذ قرارات مدروسة مع الالتزام بالمتطلبات التنظيمية.

إنشاء عملية دمج سلسة للعملاء باستخدام حلول التحقق من هوية المستخدم المتطورة

باستخدام تقنيات متقدمة وميزات أمان، مثل المصادقة الثنائية ومراقبة سلوك المستخدمين، تستطيع الشركات منع الاحتيال بشكل استباقي وبناء نظام آمن لعملائها. إن اعتماد أدوات قوية وسهلة الاستخدام للتحقق من الهوية في عملية التسجيل لا يحمي الحسابات والبيانات الحساسة فحسب، بل يبني أيضًا الثقة، ويزيد معدلات التحويل، ويضمن استيفاء أعمالك لمعايير الامتثال المتطورة.

قم بإطلاق العنان لإدخال العملاء بسلاسة من خلال تنفيذ عملية التحقق من الهوية الآمنة والفعالة التي توازن بين الأمان المعزز وتجربة العملاء السلسة اليوم. تحدث إلى أحد أعضاء الفريق.